Datengetriebene Geschäftsmodelle, die auf Digitalen Ökosystemen beruhen, erleben derzeit ein enormes Wachstum. Für einen fairen Wettbewerb sind dabei verbindliche Standards und Spielregeln für alle Ökosystemteilnehmer essenziell – insbesondere bei der Datensicherheit. Das Fraunhofer IESE unterstützt Plattformbetreiber und Ökosysteminitiatoren mit durchgängigen Sicherheitskonzepten und -überprüfungen.

Digitale Ökosysteme und Plattformen wie Uber, Airbnb, eBay, wefox oder FlixBus entstehen nicht nur in den USA, sondern auch in Europa und in Deutschland. Laut unserer Umfrage bei der deutschen Wirtschaft entstehen Digitale Ökosysteme in allen Domänen. Laut einer McKinsey-Studie werden Digitale Ökosysteme im Jahr 2025 etwa 30 Prozent des weltweiten Umsatzes generieren. Es ist daher nicht verwunderlich, dass im August 2020 mit Delivery Hero das erste deutsche Unternehmen im DAX aufgenommen wurde, dessen Geschäftsmodell in der Plattformökonomie verortet ist.

Die IT-Landschaft in einem einzelnen Unternehmen ist schon heterogen und komplex. Doch in Digitalen Ökosystemen ist die Komplexität und Dynamik noch weitaus höher. Auch sind in der Regel nicht alle beteiligten Partner gleichermaßen kompetent und gewissenhaft im Umgang mit der Datensicherheit. Aufgrund dessen und aufgrund der Vielzahl an wertvollen IT-Systemen und Daten sind Digitale Ökosysteme daher attraktive Angriffsziele.

Gerade die Aufbauphase ist dabei gleichermaßen herausfordernd und essenziell für die Datensicherheit. Einerseits müssen Aufbau und Wachstum eines Digitalen Ökosystems schnell gehen, um einen frühen Markteintritt zu ermöglichen. Andererseits können Sicherheitsmängel oder gar -vorfälle in dieser Phase schnell das Aus bedeuten. Die Ergreifung der notwendigen Maßnahmen steht teils in Abwägung zur Geschwindigkeit von Ausbau und Wachstum. Leider werden in der öffentlichen Wahrnehmung häufig alle Ökosystempartner für die Sicherheitsmängel eines einzelnen Partners mit in »Haftung« genommen. Umso wichtiger ist es daher, frühzeitig und durchgängig ein hohes Datensicherheitsniveau zu etablieren. Um dies zu erreichen, müssen diverse Aspekte beachtet werden, über die wir im Folgenden einen Überblick geben.

Anwendungsbeispiel »Banking« – Die Bank als Plattformbetreiber

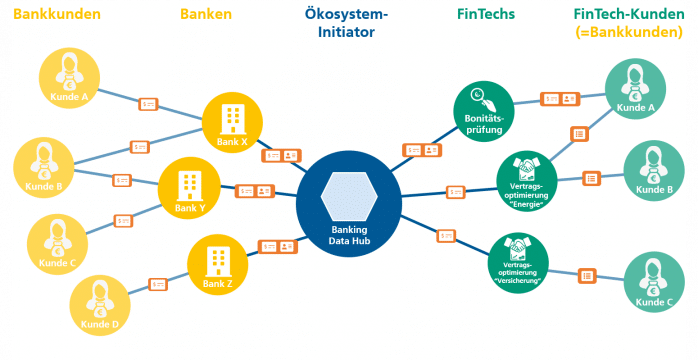

Um unsere Ausführungen etwas plastischer zu machen, möchten wir ein fiktives Digitales Ökosystem aus dem Finanzwesen skizzieren, auf welches wir in diesem Artikel immer wieder Bezug nehmen.

Mit der Umsetzung der zweiten Zahlungsdienstrichtlinie (EU) 2015/2366 (kurz PSD2) wurde nicht nur der Schutz für Bankkunden verbessert, sondern es wurden auch einheitliche Schnittstellen (API) für FinTechs und Kooperationspartner geschaffen. FinTechs können durch diese Schnittstellen auf Bankdaten zugreifen und durch deren Auswertung neue Produkte und Dienstleistungen generieren. Diese reichen von neuen Bezahlmethoden über einheitliches Finanzmanagement und KI-basiertes Asset-Management bis hin zu Empfehlungen auf Basis des Einkaufs- und Surfverhaltens.

In unserem Beispiel (siehe Abb. 1) sorgt die Plattform »Banking-Data-Hub« zusätzlich dafür, dass Ökosystempartner (also FinTechs und Banken) Daten zentralisierter und standardisierter austauschen können. Als Teilnehmende haben wir Bankkunden, aber auch weitere Unternehmen, welche die Dienste der Kooperationspartner nutzen. Im Hinblick auf Themen wie Compliance, Datensicherheit oder Datensouveränität wird deutlich, dass die genannten Aspekte immer ganzheitlich für das Digitale Ökosystem betrachtet werden sollten.

Absicherung des Kerns: IT-Sicherheit für die Plattform

Der Erfolg und die Sicherheit aller Teilnehmenden steht und fällt natürlich zunächst mit der Sicherheit der Plattform. Als Kern des Ökosystems müssen in der Plattform entsprechende technische und organisatorische Maßnahmen (TOM) konzipiert und umgesetzt werden, um die Gesamtheit der Sicherheitsanforderungen und -herausforderungen für alle Teilnehmenden in angemessener Form zu lösen. Diese Aufgabe fällt den Initiator*innen und Betreibenden der Plattform zu. Das Spektrum umfasst dabei Maßnahmen zum Schutz der Daten beim Transport, zur sicheren Speicherung, zur Authentifizierung und Autorisierung, zur Datenvalidierung, zur Verwaltung von Ressourcen und Nutzern, zur Mandantentrennung, zur rechtssicheren Protokollierung, zur Sicherstellung der Verfügbarkeit bis hin zu Maßnahmen zur Sicherstellung des Datenschutzes. All diese Maßnahmen müssen dabei mit den organisationsweiten TOM des Betreibers Hand in Hand gehen und diverse Rahmenbedingungen berücksichtigen.

Ein solches Sicherheitskonzept erfordert Expertise und entsprechende Fachkräfte. Unsere Erfahrungen haben außerdem gezeigt, dass die gesamte Bandbreite an Anforderungen, einschließlich des Geschäftsmodells, direkt miteinbezogen werden sollte. Ziel muss es immer sein, die Datensicherheit zu gewährleisten, gleichzeitig aber einen wirtschaftlichen Betrieb zu ermöglichen.

Alle für einen, einer für alle: Spielregeln für die Datensicherheit im Digitalen Ökosystem

Als wäre ein umfassendes Sicherheitskonzept für die Plattform alleine nicht schon komplex genug, endet der Sicherheitshorizont leider nicht an der Plattformschnittstelle. Entsprechend sollten durch den Plattformbetreiber entsprechende Standards, bzw. ein Code of Conduct (»Spielregeln«) beim Umgang mit Daten, festgelegt werden.

Wie diese Spielregeln genau ausfallen und wie detailliert oder restriktiv sie sein sollten, hängt dabei vom Einzelfall ab. Schlussendlich müssen diverse Aspekte gegeneinander abgewogen werden. Zu restriktive oder enge Regeln erschweren beispielsweise das Onboarding oder stehen den Geschäftsmodellen der Teilnehmenden entgegen.

Unserer Erfahrung am Fraunhofer IESE nach funktionieren solche Codes of Conduct dann am besten, wenn jeder einzelne Partner einen Nutzen davon hat, wenn sich alle Partner an die Regelungen halten. Idealerweise werden die Regelungen auch als eine Art Hilfestellung bei der Umsetzung gewisser Maßnahmen ausgestaltet, welche ohnehin obligatorisch sind – wie beispielsweise die Umsetzung der Betroffenenrechte der Datenschutz-Grundverordnung (DSGVO).

Die Rechte des Einzelnen: Datenschutz einheitlich und benutzerfreundlich umsetzen

Die Umsetzung der DSGVO ist natürlich für den Plattformbetreiber und alle Partner bindend. Dies zieht jedoch ein Konglomerat aus datenschutzspezifischen Erklärungen, Einstellungen und Kontaktmöglichkeiten nach sich. Die Umsetzung der Betroffenenrechte (z. B. Datenauskunft, Korrektur, Löschung) in der Plattform an sich ist schon herausfordernd. Im Digitalen Ökosystem muss man zudem über die eigentliche technische Plattform hinausdenken. Man muss sich also darüber hinaus auch mit einem plattformübergreifenden Einwilligungsmanagement, einheitlichen Schnittstellen für Partner und Teilnehmende sowie Prozessen und Qualitätsstandards für die Plattform und die Partner auseinandersetzen.

Aus Sicht des Fraunhofer IESE ist es daher entscheidend, dass alle Einstellmöglichkeiten und Informationen in einer einheitlichen Art und Weise dargestellt werden und die dahinterliegenden Umsetzungen auch einheitlich funktionieren, um schlussendlich eine hohe User Experience zu erreichen.

Die Einhaltung der Regelungen ist dabei ein Punkt, deren Überprüfung und Einhaltung ein anderer.

On- und Offboarding: Partner sicher ins Ökosystem aufnehmen – und wieder entlassen

Bevor ein Partner in das Ökosystem aufgenommen werden kann, muss sichergestellt werden, dass geeignete TOM und Vorgaben umgesetzt wurden. Dies ist häufig kein trivialer Vorgang und erfordert entsprechende Prozesse und technische Maßnahmen, die aus dem Sicherheitskonzept der Plattform abgeleitet werden. Um den Vorgang der Aufnahme neuer Teilnehmender strukturiert durchzuführen, sollte eine Plattform einen Onboarding-Prozess etablieren. Dieser Prozess stellt sicher, dass der neue Teilnehmende alle notwendigen Maßnahmen umgesetzt hat.

Dabei enthält der Prozess zum einen manuelle Schritte, wie die Erfassung von allgemeinen organisatorischen Angaben zum Teilnehmenden, aber auch die Prüfung des Sicherheitskonzepts der Partner. Dabei ist darauf zu achten, dass deren Sicherheitsstandard nicht schlechter ist als der der Plattform. Grundlegende IT-Sicherheitsprozesse (wie z. B. proaktive Schwachstellenverfolgung, Vorfallbehandlung und Patchmanagement) sowie vom Gesetz geforderte Prozesse im Bereich Datenschutz müssen etabliert sein, sodass diese in die Prozesse der Plattform integriert werden können.

Neben den genannten manuell durchzuführenden Schritten lassen sich verschiedene Schritte auch (semi-)automatisiert durchführen. Im Detail ist dies abhängig von der Art und Weise der Service-Bereitstellung. Zu einer automatischen Überprüfung zählen beispielsweise die Überprüfung der verwendeten Softwarebibliotheken oder der Service-/Maschinenkonfiguration, oder Schwachstellenscans. Langfristig sollte das Ziel sein, den Onboarding-Prozess weitestgehend zu automatisieren.

Umgekehrt müssen auch beim Verlassen von Teilnehmenden gewisse Aspekte, gerade hinsichtlich des Datenschutzes, beachtet werden. Teilnehmenden sollte die Einstellung eines Dienstes angekündigt werden, sodass sie ggf. ihre Daten sichern können. Sollte der Partner Plattformdaten zwischengespeichert haben, müssen diese nachweislich gelöscht werden. Gleiches gilt auch für Daten der Teilnehmenden, die in der Plattform gespeichert sind. Darüber hinaus muss die Plattform alle teilnehmerspezifischen Zugangsdaten widerrufen.

Stillstand ist der Tod: Auf Änderungen vorbereitet sein

Bei der Erstellung aller Sicherheitskonzepte – sei es auf der Plattform oder bei den Teilnehmenden – muss stets klar sein, dass es eine inhärente Eigenschaft eines Digitalen Ökosystems ist, dass sich Dinge ändern. Teilnehmende kommen hinzu oder verlassen das Ökosystem, Dienste werden optimiert und verändert, neue Geschäftsmodelle entwickeln sich und Technologien werden verbessert oder ausgetauscht. Dadurch entsteht ein Spannungsfeld zwischen Datensicherheit, der Benutzerfreundlichkeit der Plattform für Teilnehmende und dem Geschäftsmodell. Um dieses Spannungsfeld möglichst aufzulösen, müssen die Prozesse und das Geschäftsmodell der Plattform diesen Aspekt gezielt berücksichtigen und Veränderungen begrüßen.

All diese Änderungen erfordern zudem, dass Sicherheitsüberprüfungen regelmäßig wiederholt werden müssen, um ein Abfallen des Sicherheitsniveaus zu verhindern. Die Häufigkeit der Sicherheitsüberprüfungen hängt dabei von der konkret durchgeführten Maßnahme ab: Eine Auditierung der Prozesse und der Umsetzung des Sicherheitskonzepts muss beispielsweise nicht so häufig durchgeführt werden wie die Überprüfung auf Schwachstellen. Darüber hinaus sollte der Betreiber eines Ökosystems berücksichtigen, dass sich Themenfelder wie beispielsweise IT-Sicherheit, Datenschutz und Gesetze fortlaufend weiterentwickeln. Die sich daraus ergebenden Neuerungen müssen fortlaufendend geprüft und bei Anwendbarkeit im Ökosystem und für seine Teilnehmenden umgesetzt werden.

Fazit

Ganzheitliche Konzepte für Datensouveränität in Digitalen Ökosystemen zu entwerfen ist alles andere als trivial. Die inhärente Volatilität eines jeden Digitalen Ökosystems lässt vermutlich jedem Datensicherheitsverantwortlichen graue Haare wachsen. Verbindliche Regeln, Auditierungen, Compliance-Checks und zentrale Sicherheitslösungen wie Daten-Cockpits helfen, dieser Lage gerecht zu werden und jederzeit angemessen auf Änderungen zu reagieren.

Wollen Sie mehr über das Thema erfahren oder benötigen Sie Unterstützung bei der Absicherung Ihrer eigenen Plattform?

Wir, das Fraunhofer IESE, verfügen hierzu über jahrelange Expertise und unterstützen Sie gerne. Treten Sie gerne mit uns in Kontakt.

Werfen Sie außerdem auch einen Blick auf unsere Webseite.