Vor zehn Jahren fiel am Fraunhofer IESE der Startschuss für die Forschung im Bereich „Datennutzungskontrolle“: ein guter Zeitpunkt, um sich das Thema, das ein wichtiger Bestandteil für informationelle Selbstbestimmung ist, nochmals etwas genauer anzuschauen und die vergangenen Jahre Revue passieren zu lassen.

Im Rahmen des digitalen Wandels werden immer mehr Daten durch IT-Anwendungen erhoben, analysiert, veredelt und ausgetauscht. Gerade der Austausch von Daten stellt Unternehmen aber vor große Hürden, sobald es um sensible oder geschäftskritische Daten geht. Auf einen Austausch zu verzichten mindert die Wettbewerbsfähigkeit eines Unternehmens. Sich unkontrolliert zu öffnen birgt Gefahren. Die Herausforderung ist es, einen Mittelweg bei der Datenweitergabe zu beschreiten. Dazu können Daten vor der Weitergabe gemäß gesetzlichen Vorgaben und betrieblichen Bestimmungen gefiltert oder maskiert werden.

2018 sorgte zusätzlich die Einführung der Datenschutzgrundverordnung (DSGVO) für erheblichen Wirbel. Schärfere Regelungen bei der Verarbeitung von personenbezogenen Daten, wenige Ausnahmen, sowie mehr Rechte zur informationellen Selbstbestimmung der Betroffenen – all dies stellte kleine und große Unternehmen vor große Herausforderungen. Zusammen mit den drohenden Bußgeldern bei Nichteinhaltung, bereitet dies den Unternehmen einiges Kopfzerbrechen.

Wie kann man Daten besser schützen?

Mehr denn je wurde in den letzten Jahren deutlich: Sicherheitsmaßnahmen sind nicht für einen durchgängigen, technischen Schutz von Daten ausgelegt. Sie basieren im Kern darauf den Zugriff auf Daten zu kontrollieren, haben aber zwei inhärente Schwachstellen: Zum einen wird jede Kontrolle über die Daten aufgegeben, sobald sie einmal freigegeben werden. Zum anderen hat man nur die Wahl zwischen den beiden Extremen „alle Daten freigeben“ und „keine Daten freigeben“. In der Regel sind Abstufungen dazwischen, beispielsweise eine anonymisierte Freigabe, nicht vorgesehen.

Bei dieser Ausgangslage stellt sich jedoch die Frage: Wie kann man Aspekte wie „Zweckbindung“ als Teil der informationellen Selbstbestimmung im digitalen Wandel technisch umsetzen, wenn doch niemand weiß, was nach dem Zugriff wirklich mit den Daten geschieht? Wurden die Daten möglicherweise kopiert, archiviert, womöglich weitergegeben?

Genau mit solchen Fragestellungen beschäftigt sich das Thema „Datennutzungskontrolle“. Im Kern steht die Vision „Daten teilen, Kontrolle behalten“. So einfach die Idee klingt, so grundlegend ist der Paradigmenwechsel – sowohl technisch, als auch in der Denkweise. Wo früher konservativ mit einer Datenherausgabe umgegangen werden musste, können mit Datennutzungskontrolle Daten nun einfach herausgegeben werden, bei garantierter Einhaltung der Nutzungsberechtigung. Und im Zweifel kann man die Nutzungsberechtigung ja immer noch ändern oder widerrufen.

Datennutzungskontrolle (engl. Data Usage Control) ist eine Erweiterung von Zugriffskontrolle. Während Zugriffskontrolle ausschließlich regelt wer Zugriff auf ein bestimmtes Datum erhält, regelt Datennutzungskontrolle auch wie die Daten nach dem Zugriff verwendet werden dürfen. Es ist somit ein wichtiger Baustein für informationelle Selbstbestimmung und verwandt mit Konzepten wie Smart Contracts und Digital Rights Management.

Dieser Vision widmet sich das IESE nun seit ziemlich genau zehn Jahren. In diesem Artikel möchten wir diese Zeit – welche wir in vier Phasen einteilen können – Revue passieren lassen und einen Ausblick auf unsere zukünftige Forschung geben.

Phase 1: Die Grundlagen (2009 – 2013)

Der offizielle Startschuss fiel 2009 unter Leitung von Prof. Dr. Alexander Pretschner. In der ersten Phase unserer Forschung widmeten wir uns im Kern drei grundlegenden Fragestellungen:

- Welche Anwendungsfälle für Datennutzungskontrolle gibt es?

- Wie kann man Nutzungsberechtigungen (sog. Policies) für Daten formal und maschinenlesbar beschreiben?

- Wie kann man Nutzungsberechtigungen technisch umsetzen?

Im Rahmen mehrerer Projekte entwickelten wir daraufhin eine auf dem XACML-Standard und der Obligation Specification Language (OSL) basierende Sprache. Diese ermöglicht es Nutzungsberechtigungen auszudrücken. In den gängigen Sprachen fehlten dazu essenzielle Elemente. Beispiele für solche Nutzungsberechtigungen sind:

- „Daten müssen nach 30 Tagen gelöscht werden“

- „Daten dürfen nur zwei Mal gedruckt werden“

- „Daten dürfen nur anonymisiert für statistische Auswertungen verwendet werden“

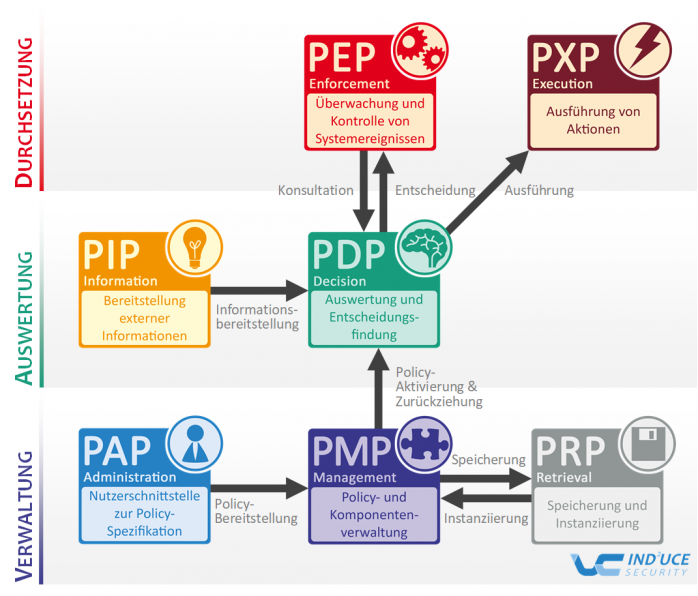

Zusammen mit der Sprache entwickelten wir ein, ebenfalls von XACML inspiriertes, Rahmenwerk namens „IND²UCE“, welches die technische Umsetzung beschreibt.

Das Rahmenwerk besteht aus Komponenten zur Verwaltung, Auswertung und Durchsetzung von Nutzungsberechtigungen. Für alle generischen Komponenten wurden Referenzimplementierungen, für alle technologiespezifischen Komponenten Prototypen entwickelt und evaluiert.

Außerdem legten wir bereits früh den Grundstein für unser Forschungsnetzwerk, insbesondere mit dem Fraunhofer IOSB und der TU München. Ebenso legten wir von Anfang an stets großen Wert darauf, unsere Konzepte praxisnah (insbesondere mit Industriepartnern) zu evaluieren. Daher erstellten wir im Rahmen diverser Projekte eine Vielzahl von Prototypen und Demonstratoren, welche ein breites Spektrum an Anwendungsfällen und Systemen abdecken.

Eine Übersicht über unsere Projekte, Anwendungsfälle, Demonstratoren und Publikationen finden Sie im Anhang an diesen Artikel.

Phase 2: Daten teilen, Kontrolle behalten (2014 – 2016)

Die Prototypen und Demonstratoren der ersten Phase lieferten uns wertvolle Erkenntnisse zu Umsetzungsmöglichkeiten und -alternativen und halfen uns dabei unsere Konzepte kontinuierlich zu verfeinern. Sie waren jedoch in der Regel relativ „hart verdrahtet“ und demonstrierten den Schutz von Daten auf jeweils einem ganz konkreten Zielsystem. Da, wie bereits erwähnt, hinter Datennutzungskontrolle die Idee „Daten teilen, Kontrolle behalten“ steckt, war der nächste logische Schritt, mehrere homogene Systeme zu verbinden, welche Daten austauschen.

In der zweiten Phase unserer Forschung beschäftigten wir uns daher damit wie Datennutzungskontrolle über Systemgrenzen hinweg umgesetzt werden kann – insbesondere wenn sich die Systeme oder Partner, welche Daten austauschen, jederzeit ändern können. Die Komponenten unseres Rahmenwerks mussten nun auf verschiedenen Systemen und Systemebenen dynamisch zusammenarbeiten. Komponenten des IND²UCE-Rahmenwerks konnten nun jederzeit dem Verbund beitreten oder ihn wieder verlassen. Um Nutzungsberechtigungen zwischen mehreren Systemen auszutauschen, wurden diverse Möglichkeiten erforscht. Dies beinhaltete Protokolle zur Aushandlung und Übertragung, Datenaustauschformate sowie Konzepte zur modellbasierten Generierung von Nutzungsberechtigungen. Letzteres wurde notwendig, da die selbe, abstrakte Nutzungsbedingung (z.B. „Daten müssen nach 30 Tagen gelöscht werden“) auf verschiedenen Systemen natürlich vollkommen unterschiedlich durchgesetzt werden muss. Entsprechend wurde auch unsere Sprache angepasst und semantisch erweitert.

2014 zeichnete die European Association of Research and Technology Organisations (EARTO) IND²UCE mit einem Innovationspreis aus.

Phase 3: In die Cloud (2017 – 2018)

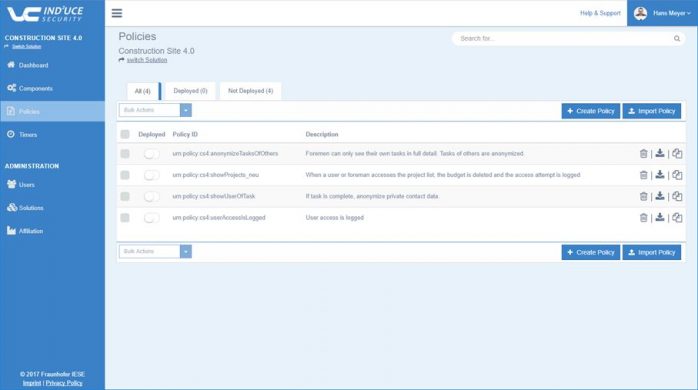

Die dritte Phase führte uns in die Cloud. Da Dienste zunehmend in die Cloud wandern und sich eine Vielzahl von Cloud-Ökosystemen bildeten, stellte sich uns die Frage wie, man diesen Cloud-Diensten in einfacher Art die Integration von Datennutzungskontrolle ermöglicht. Außerdem wuchsen unsere Bestrebungen, unsere Konzepte und Prototypen zur Produktreife zu bringen. In der Folge entwickelten wir eigenfinanziert eine völlig neue Version unserer Software und konzipierten diese selbst als Cloud-Dienst mit einem Software-Development-Kit (SDK) zur Integration von Datennutzungskontrolle in eigene (Cloud-)Anwendungen. Ein großes Augenmerk lag dabei auf der Skalierbarkeit unseres Dienstes, da erstmals mitunter hundertausende Entscheidungen innerhalb weniger Sekunden getroffen werden müssen. Des Weiteren gestalteten wir unser SDK so modular wie möglich um so eine hohe Erweiterbarkeit zu gewährleisten. Zudem wurde unsere Sprache komplett überarbeitet, um deren Lesbarkeit zu erhöhen und es Nutzern einfacher zu machen, sich auszudrücken.

Auf der CeBIT 2017 stellten wir unseren Dienst der Öffentlichkeit vor. Dieser wird seitdem kontinuierlich weiterentwickelt und in diversen Projekten eingesetzt. Für Evaluations- und Forschungszwecke kann der Dienst kostenlos verwendet werden.

Phase 4: Informationelle Selbstbestimmung

durch Datenfilterung und -maskierung (heute)

Durch den zunehmenden Produkt-Fokus, insbesondere durch die Neuimplementierung in Phase 3, verschwammen die Grenzen zwischen Forschung und Entwicklung zunehmend. Um dem entgegenzuwirken, entschlossen wir uns anlässlich der ITSA 2018, Forschung und Entwicklung deutlicher zu trennen. In der Folge werden fortan unsere Software-Lösungen unter dem Namen „MYDATA Control Technologies“ (kurz MYDATA) geführt. Unsere Forschungsarbeiten rund um das Thema Datennutzungskontrolle werden weiterhin unter dem Namen „IND²UCE“ zusammengefasst.

Was MYDATA angeht, so planen wir für September 2019 unser nächstes Major-Release. Analog zu den Phasen wird es die Versionsnummer 4.0 tragen. In dieser Version sollen alle Vorteile unseres Cloud-Dienstes auch für lokale Anwendungen verfügbar gemacht werden. Entwicklern werden wir ein SDK zur Verfügung stellen, welches es so einfach wie nie macht, Daten basierend auf den Nutzungsberechtigungen zu maskieren und zu filtern. Diese Version schließt damit die Klammer um alle bisherigen Entwicklungen. Die Beta-Version wird derzeit bereits in diversen Projekten erprobt, darunter TrUSD, Industrial Data Space und Digitale Dörfer.

Was die Forschung an IND²UCE angeht, so haben wir uns inzwischen von den Grundlagen und Kernfragestellungen wegbewegt. Der Fokus liegt derzeit auf der Erforschung von Möglichkeiten wie wir unsere Konzepte noch praxistauglicher gestalten können. Dazu verfolgen wir derzeit zwei Stoßrichtungen:

Einen Schwerpunkt bildet das Thema „Informationelle Selbstbestimmung“, also dem Recht einer Person, über die Verwendung ihrer Daten selbst zu entscheiden. Das Thema ist eng verwandt mit Datennutzungskontrolle, muss aber deutlich nutzerzentrierter gesehen werden. Dadurch ergeben sich diverse neue Fragestellungen, beispielsweise, ob und wie der Anwender Sicherheitsmaßnahmen wahrnimmt, versteht und anwenden kann. Ein Teil unserer Forschung dreht sich beispielsweise darum, ein möglichst breites Personenspektrum – vom Entwickler bis zur Oma Frieda – in die Lage zu versetzen ihre Datenschutzbedürfnisse auszudrücken. Aus unserer Sicht ist eine gute Usability die Grundvoraussetzung für informationelle Selbstbestimmung. Daher forschen wir in Projekten wie TrUSD vermehrt an querschnittlichen Fragestellungen aus den Bereichen Datensicherheit und „Usability und User Experience“.

Unser zweiter Forschungsschwerpunkt zielt darauf, unsere Sicherheitslösungen noch flexibler und vor allem intelligenter zu gestalten. Sicherheitsvorgaben (sei es bei klassischer Zugriffskontrolle oder bei Datennutzungskontrolle) sind derzeit überwiegend statisch. Unabhängig davon, ob ein Mitarbeiter auf Dienstreise oder im Büro ist – stets gelten für ihn die gleichen Nutzungsberechtigungen, obwohl diese beiden Situationen grundverschiedene Sicherheitsanforderungen stellen. Die Erkennung und Einbindung von Kontextinformationen war für uns ein erster Schritt, um dies dynamischer zu gestalten. Dennoch sehen wir hier Potential für weitergehende Optimierungen. Gerade maschinelles Lernen eröffnet vielversprechende Möglichkeiten, von der automatischen Datenklassifizierung bis hin zum vollständig automatisierten Erlernen von Nutzungsberechtigungen. Da dies natürlich mit gewissen Unsicherheiten verbunden ist, ergeben sich gerade im Sicherheitsumfeld Spannungen, welchen wir uns widmen wollen.

Fazit

Nach 10 Jahren Forschung und Entwicklung können wir guten Gewissens sagen: Das Thema Datennutzungskontrolle ist aktueller denn je. Daten sind längst zu einem maßgeblichen Betriebsmittel geworden, das die Wirtschaft am Laufen hält – zum Öl des 21. Jahrhunderts. Sie haben ein immenses Potential und einen immensen Wert für die Unternehmen. Dadurch werden Daten aber auch zunehmend geschäftskritisch. Außerdem wird, insbesondere in Europa, Datenschutz zunehmend wichtiger.

„Der Zugang zum IND2UCE-Framework ist wie ein Vorgeschmack auf die Technologie der Zukunft.“

Technische Sicherheitsmechanismen basieren jedoch häufig schlichtweg immer noch auf klassischen Konzepten aus den 1970er Jahren. Um all den neuen Anforderungen gerecht zu werden, ist es höchste Zeit neue, innovative und mutige Wege in der IT-Sicherheit zu beschreiten. Datennutzungskontrolle wird – in welcher Form auch immer – hier ein Baustein sein müssen.

Daten teilen und gleichzeitig Kontrolle über sie behalten geht nicht? Wir sagen: Doch.

Sie haben noch Fragen oder wir können Sie bei Ihren Projekten unterstützen? Kontaktieren Sie uns gerne! Weiterführende Informationen zu Security-Themen finden Sie auf unserer Fraunhofer-IESE-Website.

Anhang

Anwendungsfälle (Auszug)

Im Laufe der Jahre haben wir uns mit diversen Anwendungsfällen für Datennutzungskontrolle beschäftigt, darunter:

- Schutz von personenbezogenen Daten beim Ambient Assisted Living (AAL)

- Schutz von kritischen Cloud-Infrastrukturen

- Schutz von Produktions- und Mitarbeiterdaten beim Smart Farming

- Schutz von Daten in emergenten Software-Ökosystemen

- Schutz von sensiblen Konfigurations- und Produktionsdaten im Bereich Industrie 4.0

- Schutz von Bankdaten beim Austausch gemäß der PSD2

- Schutz von Kundendaten auf Endgeräten beim mobilen Arbeiten

- Schutz von Firmendaten beim Austausch über den Industrial Data Space

Demonstratoren (Auszug)

Je nach Anwendungsfall kamen dabei unterschiedliche Systeme und Anwendungen zum Einsatz, welche wir mit Datennutzungskontrolle absicherten:

- Anwendungen

- Firefox (Plugin für Soziale Medien)

- NEST Kamera-Überwachung

- vwd Mobile Advisory Solution (Android Anwendung)

- Business Process Engine

- Thunderbird

- Betriebssysteme

- OpenBSD

- Microsoft Windows

- Android

- Infrastruktur

- Apache ServiceMix

- Apache Camel

- OpenFlow

- Hypervisor Bus

- VMWare

- Java Runtime

- X11 Window System

Projekte (Auszug)

Über die Jahre haben wir in diversen Projekten unsere Konzepte erforscht und / oder erprobt. Im folgenden ein Auszug der Forschungsprojekte, in denen im Bereich Datennutzungskontrolle geforscht wurde. Industrieprojekte können aus Geheimhaltungsgründen hier nicht gelistet werden.

- Verteilte Datennutzungskontrolle

(Fraunhofer, 2009 – 2014) - MASTER

(EU, 2008 – 2011) - Emergent

(BMBF, 2010 – 2013) - Sinnodium

(BMBF, 2013 – 2015) - PRO-OPT – Big Data Produktionsoptimierung in Smart Ecosystems

(BMWi, 2015 – 2017) - DNT II – Digitale Nutzfahrzeug-Technologie

(2011 – 2014) - SECCRIT – Secure Cloud computing for critical infrastructure IT

(EU, 2013 – 2015) - DNT III – Digitale Nutzfahrzeug-Technologie

(Rheinland-Pfalz, 2014) - KoSiUX – Kontextsensitivität zur Steigerung der Sicherheit und User Experience

(BMBF, 2013 – 2015) - BeSure – Benutzerfreundliche Schnittstellen zur Sicherheitsrichtlinien-Spezifikation

(BMBF, 2014 – 2016) - BONuS – Bewertung und Optimierung der Nutzerfreundlichkeit von Sicherheitslösungen

(BMBF, 2016 – 2018) - IUNO – IT-Sicherheit in der Industrie 4.0

(BMBF, 2015 – 2018) - TrUSD – Transparente und selbstbestimmte Ausgestaltung der Datennutzung im Unternehmen

(BMBF, 2018 – 2021) - Secredas – Cyber Security for Cross Domain Reliable Dependable Automated Systems

(EU + BMWi, 2018 – 2021) - DesigNetz

(BMWi, 2017 – 2020) - International Data Spaces

(Fraunhofer, seit 2017)

Wissenschaftliche Publikationen (Auszug)

Als Forschungseinrichtung sind wissenschaftliche Publikationen eines unserer wichtigsten Instrumente, um Wissen mit der Community zu teilen, zu diskutieren und in die Praxis zu tragen. Die folgende Liste zeigt einen Auszug unserer wissenschaftlichen Publikationen rund um den Bereich Datennutzungskontrolle:

- Pretschner, A. (2009). An overview of distributed usage control. In 2nd Conf. Knowledge Engineering: Principles and Techniques.

- Harvan, M., & Pretschner, A. (2009). State-based usage control enforcement with data flow tracking using system call interposition. In Third International Conference on Network and System Security(pp. 373-380). IEEE.

- Pretschner, A., Büchler, M., Harvan, M., Schaefer, C., & Walter, T. (2009). Usage control enforcement with data flow tracking for x11. In 5th Intl. Workshop on Security and Trust Management (STM).

- Moucha, C., Lovat, E., & Pretschner, A. (2011). A hypervisor-based bus system for usage control. In Sixth International Conference on Availability, Reliability and Security(pp. 254-259). IEEE.

- Neisse, R., Pretschner, A., & Di Giacomo, V. (2011). A trustworthy usage control enforcement framework. In Sixth International Conference on Availability, Reliability and Security(pp. 230-235). IEEE.

- Neisse, R., Holling, D., & Pretschner, A. (2011). Implementing trust in cloud infrastructures. In Proceedings of the 2011 11th IEEE/ACM International Symposium on Cluster, Cloud and Grid Computing(pp. 524-533). IEEE Computer Society.

- Feth, D., & Jung, C. (2012). Context-aware, data-driven policy enforcement for smart mobile devices in business environments. In International Conference on Security and Privacy in Mobile Information and Communication Systems(pp. 69-80). Springer, Berlin, Heidelberg.

- Feth, D., & Pretschner, A. (2012, June). Flexible data-driven security for android. In IEEE Sixth International Conference on Software Security and Reliability(pp. 41-50). IEEE.

- Jung, C., Feth, D., & Seise, C. (2013). Context-aware policy enforcement for android. In IEEE 7th International Conference on Software Security and Reliability(pp. 40-49). IEEE.

- Jung, C., Eitel, A., & Schwarz, R. (2014). Enhancing Cloud Security with Context-aware Usage Control Policies. In GI-Jahrestagung(pp. 211-222).

- Doerr, J. & Eisenbarth, M. (2014). Datenkontrolle der Zukunft. Sicherheitsrichtlinien über Systemgrenzen hinweg eigenverantworlich durchsetzen können. In IM : die Fachzeitschrift für Information Management 29 (2014), Sonderheft 1, S.52-58

- Feth, D. (2015, August). User-centric security: optimization of the security-usability trade-off. In Proceedings of the 2015 10th Joint Meeting on Foundations of Software Engineering(pp. 1034-1037). ACM.

- Jung, C., Eitel, A., Feth, D., & Rudolph, M. (2015). Dealing with uncertainty in context-aware mobile applications. MOBILITY 2015, 9.

- Rudolph, M. (2015). User-friendly and tailored policy administration points. In 1st International Conference on Information Systems Security and Privacy (ICISSP), Doctorial Symposium.

- Jung, C., Feth, D., & Elrakaiby, Y. (2015). Automatic derivation of context descriptions. In IEEE International Multi-Disciplinary Conference on Cognitive Methods in Situation Awareness and Decision(pp. 70-76). IEEE.

- Jung, C. & Kalmar, R. (2015). Datensicherheit neu interpretieren – Das „Datengold“ und Geschäftsmodelle. In ATZ-Elektronik 10 (2015), Nr.4, S.34-39

- Rudolph, M., & Feth, D. (2016). Usable Security Policy Specification. Mensch und Computer 2016–Workshopband.

- Rudolph, M., Moucha, C., & Feth, D. (2016). A Framework for Generating User-and Domain-Tailored Security Policy Editors. In IEEE 24th International Requirements Engineering Conference Workshops (REW)(pp. 56-61). IEEE.

- Rudolph, M., Feth, D., Doerr, J., & Spilker, J. (2016, September). Requirements elicitation and derivation of security policy templates—an industrial case study. In IEEE 24th International Requirements Engineering Conference (RE)(pp. 283-292). IEEE.

- Jung, C., & Feth, D. (2016). Context-aware Mobile Security. International Journal on Advances in Software, 9(1), 80–94.

- Steinebach, M., Krempel, E., Jung, C., & Hoffmann, M. (2016). Datenschutz und Datenanalyse. Datenschutz und Datensicherheit-DuD, 40(7), 440-445.

- Feth, D. (2018). Transparency through Contextual Privacy Statements. Mensch und Computer 2017-Workshopband: Spielend einfach interagieren, 13, 289.

- Feth, D., Maier, A., & Polst, S. (2017). A User-Centered Model for Usable Security and Privacy. In International Conference on Human Aspects of Information Security, Privacy, and Trust(pp. 74-89). Springer, Cham.

- Reis, C., Jung, C. & Ochs, M. (2017). Datenpotenziale sicher nutzen. In vorn (2017), Nr.1, S.14-15

- Rudolph, M., Feth, D., & Polst, S. (2018). Why users ignore privacy policies–a survey and intention model for explaining user privacy behavior. In International Conference on Human-Computer Interaction(pp. 587-598). Springer, Cham.

- Ortloff, A. M., Güntner, L., Windl, M., Feth, D., & Polst, S. (2018). Evaluation kontextueller Datenschutzerklärungen. Mensch und Computer 2018-Workshopband.

- Rudolph, M., & Polst, S. (2018). Satisfying and efficient privacy settings. Mensch und Computer 2018-Tagungsband.

- Pullmann, J., Mader, C. & Eitel, A. (2018). ODRL Usage Control – Establishing a community of practice. In W3C Workshop on Privacy and Linked Data

- Rudolph, M., Polst, S., & Doerr, J. (2019, March). Enabling Users to Specify Correct Privacy Requirements. In International Working Conference on Requirements Engineering: Foundation for Software Quality(pp. 39-54). Springer, Cham.

- Polst, S., Kelbert, P. & Feth, D. (2019). Company Privacy Dashboards: Employee Needs and Requirements. In Conference on HCI for Cybersecurity, Privacy and Trust. (to appear)

- Zrenner, J., Möller, F. O., Jung, C., Eitel, A., & Otto, B. (2019). Usage control architecture options for data sovereignty in business ecosystems. Journal of Enterprise Information Management, 32(3), 477-495.

- Feth, D. & Polst, S. (2019). Models and Heuristics for Assessing the Usability of Security Measures. In Mensch und Computer 2019-Workshopband. (to appear)

- Rudolph, M., Polst, S. & Feth, D. (2019). Usable Specification of Security and Privacy Demands: Matching User Types to Specification Paradigms. In Mensch und Computer 2019. (to appear)