Security ist in Digitalen Ökosystemen absolut erfolgskritisch! Digitale Ökosysteme versprechen den beteiligten Partnern vielfältige Vorteile, wie z.B. die Erschließung neuer Geschäftsfelder, die Gewinnung neuer Kunden und innovative oder datenbasierte Geschäftsmodelle. Allerdings ergeben sich aus der Komplexität, Dynamik und notwendigen Geschwindigkeit in Digitalen Ökosystemen Herausforderungen, denen sich vor allem Unternehmen, die ein Digitales Ökosystem initiieren wollen, stellen müssen. Dies betrifft insbesondere das Thema Security. In diesem Beitrag bieten wir Orientierung in den Bereichen IT-Sicherheit, Datensicherheit, Datensouveränität und Datenschutz für die Initiatoren und Betreiber von Digitalen Ökosystemen.

Direktnavigation: Security ist erfolgskritisch | Datensouveränität | Security-Aktivitäten

Digitale Ökosysteme und Plattformen bieten große Chancen

Erfolgreiche und reichweitenstarke Digitale Ökosysteme und Plattformen wie Uber, Airbnb und eBay entstehen nicht nur in den USA, sondern auch in Europa und in Deutschland. Das zeigen Plattformen wie Spotify in der Musikdomäne, hepster oder wefox in der Versicherungs- und Finanzdomäne und FlixBus, ReachNow oder Jelbi in der Mobilitätsdomäne. Laut einer McKinsey-Studie sollen Digitale Ökosysteme im Jahr 2025 etwa 30 Prozent des weltweiten Umsatzes generieren.

Alle Unternehmen, ob in der IT beheimatet oder nicht, sollten sich daher frühzeitig mit Digitalen Ökosystemen auseinandersetzen. Durch Digitale Ökosysteme und Plattformen werden die Karten hinsichtlich der Positionierung in Märkten neu gemischt und Unternehmen können durch innovative Ideen ihre Branche revolutionieren. Die induzierten Netzwerkeffekte können das gesamte Geschäftsvolumen enorm steigern, wovon nicht nur der Initiator profitiert, sondern alle Partner im Digitalen Ökosystem. Ein Digitales Ökosystem entsteht jedoch nicht über Nacht, sondern erfordert einen langen Atem sowie interdisziplinäre Kompetenzen und zwingt uns oftmals, unsere Komfortzone zu verlassen.

Die gesamte Abwicklung der Interaktion und der Geschäfte in einem Digitalen Ökosystem läuft über eine Digitale Plattform. Diese Plattform ermöglicht eine harmonisierte und effiziente Interaktion zwischen allen Ökosystemteilnehmern und ist ein wesentlicher Baustein für die Skalierbarkeit digitaler Geschäftsmodelle. Wenn es sich um ökonomisch orientierte Digitale Ökosysteme handelt, in denen die Ökosystemteilnehmer direkte Beziehungen über die Plattform eingehen, sprechen wir auch von »Plattformökonomie«.

Daten spielen eine zentrale Rolle in Digitalen Ökosystemen und in der Plattformökonomie

Daten sind absolut zentral in Digitalen Ökosystemen und Digitalen Plattformen:

- Die gesamte Zusammenarbeit zwischen Ökosystemteilnehmern basiert auf einem Austausch von Daten über die Digitale Plattform.

- Die Harmonisierung und der einheitliche Zugang zu Daten über passende UIs und APIs ist der Schlüssel dazu, eine große Menge an Ökosystemteilnehmern effizient bedienen zu können und ihnen den Einstieg zu erleichtern.

- Es gibt viele Digitale Plattformen, deren Hauptzweck sogar der Austausch von Daten zwischen Ökosystemteilnehmern ist (z.B. die Digitalen Ökosysteme um den Caruso Dataplace oder die Plattform von Otonomo, das sich auf den Austausch von Fahrzeugdaten spezialisiert hat | der Data Intelligence Hub (DIH) der Deutschen Telekom | die International Data Spaces (IDS) der Fraunhofer-Gesellschaft). In diesen Fällen sind Daten das »Core Asset«, das im Digitalen Ökosystem ausgetauscht wird. Es gibt aber auch Digitale Ökosysteme, in denen das Core Asset keine Daten sind: Bei Uber zum Beispiel ist es die Beförderung von Personen in der realen Welt.

- In Digitalen Plattformen fallen große Mengen an (Nutzungs-)Daten über die Ökosystemteilnehmer und ihre Transaktionen an, die zum Beispiel für Empfehlungssysteme oder andere Mehrwerte genutzt werden können.

- Viele (Nutzungs-)Daten in Digitalen Ökosystemen sind personenbezogene Daten, die sich aus dem Verhalten und den Transaktionen von Menschen in den Digitalen Ökosystemen ergeben. So will zum Beispiel niemand, dass Nutzungsstatistiken bei Video-Streaming-Diensten weitergegeben werden, die offen darlegen, dass zu einem bestimmten Anteil Erotikfilme abgerufen wurden.

Es gibt aber auch Fälle, in denen die Daten, die als Core Assets über eine Plattform transportiert werden, personenbezogene Daten sind: Im Falle von Telematikdaten aus Fahrzeugen, wie bei Otonomo oder Caruso Dataplace, handelt es sich vielfach auch um personenbezogene Daten.

Diese zentrale Rolle von Daten und insbesondere auch die Rolle von personenbezogenen Daten ist ein starkes Indiz dafür, dass die Aspekte IT-Sicherheit, Datensicherheit, Datensouveränität und Datenschutz absolut kritisch beim Aufbau von Digitalen Ökosystemen sind. Zur Verbesserung der Lesbarkeit werden wir die Begriffe nachfolgend nicht immer einzeln aufführen, sondern vielmehr unter dem Begriff Security subsumieren.

Security ist erfolgskritisch für Digitale Ökosysteme

Digitale Ökosysteme bieten ein attraktives Angriffsziel. Sie umfassen eine große Community (Partnerunternehmen, Ökosystemteilnehmer) mit entsprechend vielen wertvollen IT-Systemen und Daten, was reiche Beute verspricht.

Die IT-Landschaft in einem einzelnen Unternehmen ist meist schon reichlich heterogen und komplex. In Digitalen Ökosystemen, die aus vielen heterogenen IT-Systemen unterschiedlicher Eigner bestehen können und häufige Zu- oder Abgänge verzeichnen, ist die Komplexität und Dynamik weitaus höher. Dabei schleichen sich leicht Fehlkonfigurationen oder missverständliche Absprachen zwischen den Partnern ein, was Sicherheitsschwachstellen begünstigt. Auch sind womöglich nicht alle beteiligten Partner gleich kompetent und gleich gewissenhaft im Umgang mit Security-Belangen.

Eine weitere Herausforderung besteht in dem folgenden Spannungsfeld: Einerseits muss der Aufbau und das Wachstum eines Digitalen Ökosystems schnell gehen, weil frühe Marktdurchdringung zentral ist. Andererseits ist aber zu jedem Zeitpunkt Security sehr wichtig und die Ergreifung der notwendigen Maßnahmen steht teils in Abwägung zur Geschwindigkeit von Ausbau und Wachstum.

Security-Vorfälle in der Plattform oder bei den Partnern können das Aus für ein Digitales Ökosystem bedeuten oder es nachhaltig schädigen, da die Reputation des Ökosystems und seiner Anbieter ein wichtiges Entscheidungskriterium für dessen Marktakzeptanz ist. Verlorenes Vertrauen zurückzugewinnen ist weit schwieriger, als es zu erwerben, und leider werden in der öffentlichen Wahrnehmung alle Ökosystempartner für die Sicherheitsmängel eines einzelnen Akteurs mit in Haftung genommen. Umso wichtiger ist es, durchgängig ein hohes Sicherheitsniveau zu etablieren.

Security in der Digitalen Plattform und im gesamten Digitalen Ökosystem

Schon an diesen wenigen Beispielen wird klar: Das Thema »Security in Digitalen Ökosystemen« umfasst mehr als nur die technische Plattform und betrifft alle beteiligten Akteure. Dem Initiator und Betreiber eines Digitalen Ökosystems und der zugehörigen Digitalen Plattform kommt dabei eine entscheidende Rolle zu.

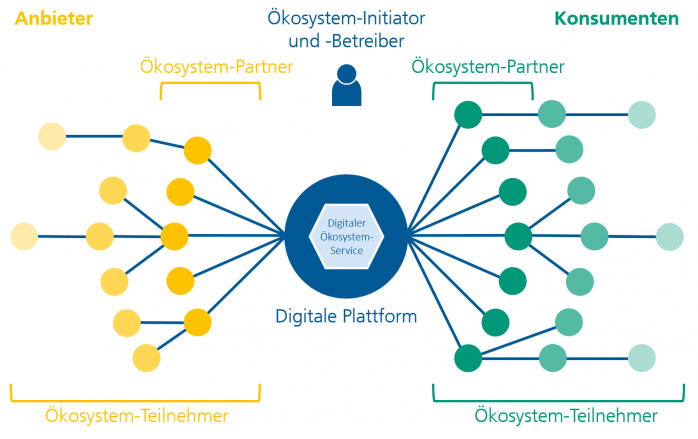

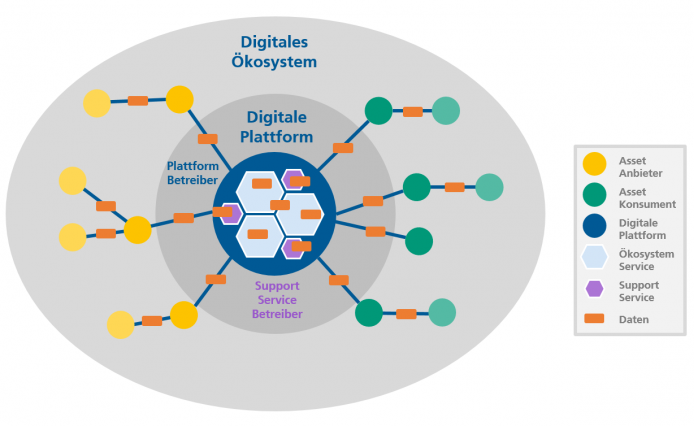

In der folgenden Abbildung zeigen wir zentrale Rollen und Elemente in einem Digitalen Ökosystem auf, die bei der Betrachtung von Security in Digitalen Ökosystemen berücksichtigt werden müssen. Zunächst einmal ist die Trennung zwischen dem gesamten Digitalen Ökosystem und der Digitalen Plattform wichtig: Die Digitale Plattform ist ein IT-System, das durch den Initiator und Betreiber des Digitalen Ökosystems entwickelt und betrieben wird. Im Kern des Digitalen Ökosystems stehen die »Ökosystem-Services«, welche den Hauptnutzen für die Ökosystemteilnehmer umsetzen, sowie unterstützende Infrastrukturdienste, welche wir als »Support Services« bezeichnen.

Im Digitalen Ökosystem existiert darüber hinaus eine Vielzahl an Ökosystemteilnehmern, die in unterschiedlichen Rollen hauptsächlich als Anbieter oder Konsument von »Assets« (das können Daten, Güter, Dienstleistungen usw. sein) auftreten. Diese Teilnehmer sind unabhängig und müssen mit Eigenmotivation im Digitalen Ökosystem mitwirken. Dabei verbinden sie teilweise eigene IT-Systeme über APIs (bspw. Caruso Dataplace) mit der Digitalen Plattform. Teilweise nutzen sie aber auch direkt UIs der Digitalen Plattform (bspw. Airbnb).

Im Digitalen Ökosystem werden, wie oben beschrieben, sehr viele Daten – sowohl im Sinne von »Daten als Core Asset« als auch Nutzungsdaten – ausgetauscht und erzeugt. Diese Daten wirksam zu schützen ist Grundvoraussetzung für das Vertrauen in ein Digitales Ökosystem und in die Digitale Plattform.

Mit dieser Abbildung wird klar, dass sich Security im gesamten Digitalen Ökosystem im Wesentlichen aus

- Security im Kontext der Digitalen Plattform,

- Security in allen IT-Systemen und Organisationen des Digitalen Ökosystems, die mit der Digitalen Plattform vernetzt sind, und

- dem Gesamtzusammenspiel aller beteiligten IT-Systeme und Organisationen

zusammensetzt.

Die Kernherausforderung bei der Etablierung eines Digitalen Ökosystems hinsichtlich Security besteht darin,

- abgestimmte Lösungen für Plattform und Umfeld zu konzipieren,

- die Plattform als exponierten Punkt besonders abzusichern und

- das Umfeld sicher zu machen, obwohl es in der Hand zahlreicher Ökosystem-Teilnehmer liegt.

Support Services können auch von externen Anbietern bezogen werden, sodass sich der Betreiber der Digitalen Plattform bestmöglich auf sein Kerngeschäft fokussieren kann. Ein Beispiel hierfür ist ein Bezahldienst wie PayPal oder Stripe, der essenzielle und sicherheitskritische Zusatzdienste für das Digitale Ökosystem bereitstellt. Auch diese Support Services und ihre Anbieter stellen dann Herausforderungen bezüglich Security dar, vor allem wenn die Support Services auch exponiert zu den Ökosystemteilnehmern sind.

Packt ein Unternehmen also die Etablierung eines Digitalen Ökosystems an, so ist Security von essenzieller Bedeutung. Dies gilt für klassische IT-Systeme natürlich auch. Dieser Artikel fokussiert sich jedoch vor allem auf die Aspekte von Security, die spezifisch für Digitale Ökosysteme sind. Dazu ist der Artikel im Weiteren wie folgt aufgebaut:

Packt ein Unternehmen also die Etablierung eines Digitalen Ökosystems an, so ist Security von essenzieller Bedeutung. Dies gilt für klassische IT-Systeme natürlich auch. Dieser Artikel fokussiert sich jedoch vor allem auf die Aspekte von Security, die spezifisch für Digitale Ökosysteme sind. Dazu ist der Artikel im Weiteren wie folgt aufgebaut:

- Datensouveränität als Kernherausforderung in Digitalen Ökosystemen

Eine herausfordernde Qualitätseigenschaft in Digitalen Ökosystemen mit immenser Wichtigkeit ist der sichere und vertrauensvolle Umgang mit Daten und die Umsetzung von Datensouveränität für alle beteiligten Akteure. Dabei widmen wir uns vor allem zwei Themen:- Wie können User in geeigneten Cockpits ihre Präferenzen zu Datenweitergaben und Datennutzungen im Digitalen Ökosystem verwalten und beobachten?

- Wie können gesetzliche Vorgaben und Präferenzen der User hinsichtlich Datenweitergaben und Datennutzungen in der Digitalen Plattform technisch elegant, effizient und wartbar durchgesetzt werden?

- Security-Aktivitäten im Lebenszyklus eines Digitalen Ökosystems

Um Security in Digitalen Ökosystemen zu erreichen und zu erhalten, sind zahlreiche Aktivitäten über den gesamten Lebenszyklus des Digitalen Ökosystems relevant und erfordern die Ausrichtung auf die spezifischen Eigenschaften von Digitalen Ökosystemen.- Erhebung von Security-Anforderungen

- Definition von Security-Konzepten

- Durchführung von Security-Audits

Datensouveränität als Kernherausforderung in Digitalen Ökosystemen

Datensouveränität hat in den vergangenen Jahren immens an Bedeutung gewonnen. Der Bedarf nach Transparenz und informationeller Selbstbestimmung steigt stetig – teils aufgrund gesetzlicher Regelungen, teils auch aufgrund der steigenden Nachfrage der User selbst. Gerade in Digitalen Ökosystemen, mit einer Vernetzung und Datenweitergabe über verschiedene Unternehmen und Teilnehmer hinweg, ist Datensouveränität eine Kernherausforderung.

Datensouveränität: Eine offizielle Definition für Datensouveränität existiert aktuell nicht. Daher hier unsere Begriffsdefinition für Datensouveränität, wie sie so oder in ähnlicher Form verwendet wird: Unter Datensouveränität versteht man die größtmögliche Kontrolle, Einfluss- und Einsichtnahme auf die Nutzung der Daten durch den Datengebenden. Dieser soll zu einer informationellen Selbstbestimmung berechtigt und befähigt werden und Transparenz über Datennutzungen erhalten.

Insbesondere datenzentrierte Geschäftsmodelle haben hier besondere Ansprüche, da Daten in diesem Fall das grundlegende Wirtschaftsgut (Asset) darstellen, das es zu schützen gilt. Initiativen wie etwa die International Data Spaces, der Data Intelligence Hub oder GAIA-X untermauern den Bedarf an einem sicheren Datenaustausch, der die Datensouveränität aller beteiligten Akteure gewährleistet.

Für die organisatorische und technische Umsetzung von Datensouveränität sind die Dynamik, Flexibilität und eine gewisse Unvorhersagbarkeit von Digitalen Ökosystemen und Geschäftsmodellen eine wesentliche Herausforderung. In Digitalen Ökosystemen fließen Daten über unterschiedliche Partner mit unterschiedlichen IT-Systemen, und in Summe muss dennoch Datensouveränität für die Datengebenden erfüllt werden. Dabei kommt der Digitalen Plattform eine zentrale Rolle zu.

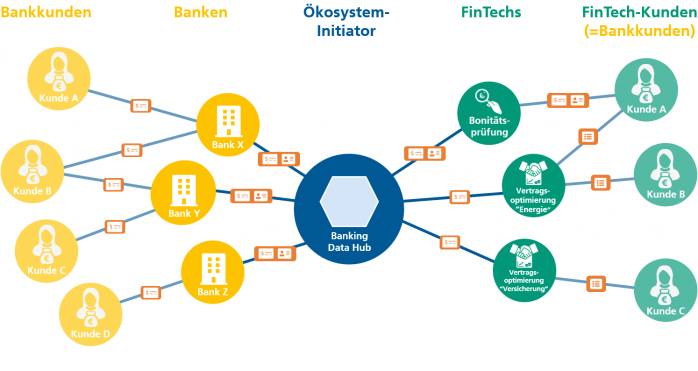

Beispiel eines Digitalen Ökosystems aus der Finanzdomäne

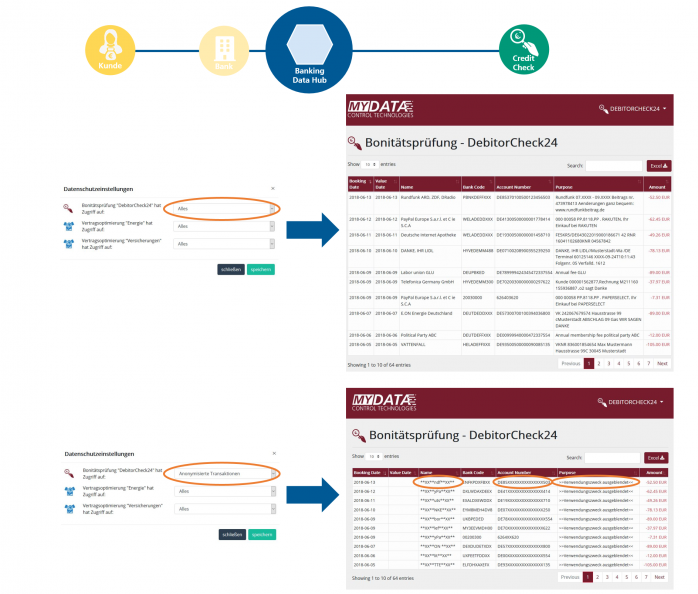

Wir führen zur Illustration ein Ökosystembeispiel aus der Finanzdomäne ein. Im Zentrum steht der Banking Data Hub mit seiner Plattform, welche einerseits eine Menge von Banken als Datenanbieter und andererseits verschiedene FinTechs mit Dienstleistungsangeboten (Bonitätsprüfung, Vertragsoptimierung) als Datenkonsumenten miteinander vernetzt. Die im Digitalen Ökosystem ausgetauschten Daten umfassen Transaktions- und Kundenstammdaten der Bankkunden. Im Beispiel haben wir ein FinTech, welches die Kreditwürdigkeit der Kunden prüft (Bonitätsprüfung) und zwei weitere FinTechs, die Dienste zur Optimierung und zum Wechsel von Energie- und Versicherungsverträgen anbieten (Vertragsoptimierung). Die FinTechs haben selbst wiederum auch die Bankkunden als Kunden und bieten diesen Dienstleistungen an, die sie erbringen können, weil sie Zugriff auf die Transaktions- und Kundenstammdaten eingeräumt bekommen. Die FinTechs können über die Teilnahme im Digitalen Ökosystem einfachen und harmonisierten Zugriff auf die Daten vieler Banken und dahinter vieler Bankkunden bekommen und damit eine große Zielgruppe mit ihren Angeboten erreichen.

Die teilnehmenden FinTechs im Digitalen Ökosystem und ihr Dienstangebot – basierend auf Daten – werden sich über die Zeit verändern. Dennoch muss der Umgang mit Daten jederzeit kontrollierbar bleiben, um der informationellen Selbstbestimmung für die Bankkunden gerecht zu werden. Die zentrale Plattform im Digitalen Ökosystem muss auf der einen Seite den Kunden entsprechende Einstellungs- und Auskunftsmöglichkeiten bieten (Cockpits), damit sie selbst bestimmen können, was mit den Daten geschieht; auf der anderen Seite muss sie technische Durchsetzungsmöglichkeiten bieten, um Daten nur gemäß der getroffenen Einstellungen fließen zu lassen. Im Folgenden gehen wir näher auf die Umsetzung solcher Cockpits und die technische Durchsetzung von Datensouveränitätsanforderungen in Digitalen Ökosystemen ein.

Cockpits für Datensouveränität in Digitalen Ökosystemen

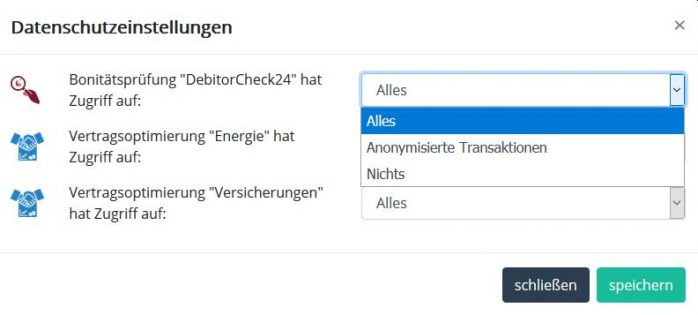

Ein Cockpit in der zentralen Digitalen Plattform ermöglicht es den Usern, Auskunft über die Verwendung ihrer persönlichen Daten zu erhalten und Einfluss auf deren weitere Nutzung und Verbreitung zu nehmen (informationelle Selbstbestimmung). Das Cockpit zeigt und regelt den Umgang mit den Daten im gesamten Digitalen Ökosystem in einheitlicher Weise für alle Teilnehmer in unserem Beispiel aus der Finanzdomäne.

Eine benutzerfreundliche Oberfläche hilft, auch IT-Laien einen angemessenen Zugriff und die Ausübung ihrer Rechte zu ermöglichen. Unsere Erfahrungen zeigen, dass die Gestaltung einer solchen Oberfläche und die Bestimmung einer geeigneten Granularität für die Darstellung stark von der Domäne und schlussendlich von den Usern abhängen. In unserem Beispiel aus dem Finanzwesen ist davon auszugehen, dass die Mehrheit der Bankkunden keine IT-Experten sind und daher eine möglichst einfache und für sie verständliche Einstellmöglichkeit bevorzugen. Wie im nachfolgenden Screenshot dargestellt, ermöglicht der Banking Data Hub den Bankkunden die Einstellungen durch Auswahl einer Einstellungsoption, die einen Satz vervollständigt, bspw. »Bonitätsprüfung hat Zugriff auf: Alles | Anonymisierte Transaktionen | Nichts«:

Bei der Gestaltung des Cockpits sind zudem rechtliche Aspekte zu bedenken, wie etwa die Verlinkung zu Datenschutzrichtlinien oder anderen Informationen. Es ist oft zielführend, verschiedene Sichten einzunehmen und abzubilden. So will ein Bankkunde wissen, welches FinTech nicht nur auf seine Transaktionsdaten, sondern zusätzlich auf seine Kundenstammdaten zugreift. In einem anderen Fall möchte ein Bankkunde wissen, welche Daten ein FinTech für die Optimierung seiner Versicherungsverträge benötigt. Bei komplexeren Konstellationen von Ökosystemteilnehmern und fließenden Daten kann es für User hilfreich sein, diese durch geeignete Visualisierungen der Datenflüsse nachvollziehen zu können.

Aus Sicht der User im Digitalen Ökosystem ist das Cockpit der Digitalen Plattform der ideale Anlaufpunkt für alle Einstellungen rund um die Verwendung und Verbreitung eigener Daten durch die Plattform und durch andere Teilnehmer (und deren Dienste) im Digitalen Ökosystem. Das kann zu folgenden Anforderungen und Implikationen (je nach Gestaltung des Digitalen Ökosystems) führen:

- Zusätzliche Ökosystemteilnehmer und deren Dienste, die Daten verarbeiten können, müssen automatisiert im Cockpit der User auftauchen, sofern das relevant ist.

- Ökosystemteilnehmer und deren Dienste, die Daten verarbeiten, können Einstellmöglichkeiten für den Umgang mit Daten in das Cockpit integrieren, sodass diese auch zentral konfiguriert werden können.

- Universelle Einstellungen zu Datensouveränitätsanforderungen müssen allen relevanten Teilnehmern und deren Diensten bereitgestellt werden. In unserem Beispiel aus dem Finanzwesen könnten globale Regeln für den Umgang mit der E-Mail-Adresse der Bankkunden hinterlegt sein: Meine E-Mail-Adresse darf für Transaktionsbenachrichtigungen verwendet werden, aber nicht für das Zusenden von Informationsmaterialien oder Werbung.

- Ökosystemteilnehmer und deren Dienste müssen für das zentrale Cockpit Auskünfte über Datennutzungen liefern können. Im Beispiel aus dem Finanzwesen könnten für die Bankkunden im Cockpit Informationen der FinTechs dargestellt werden. Das Bonitätsprüfungs-FinTech könnte das Datum der Prüfung angeben, eine Referenz zum verwendeten Datensatz, das positive oder negative Ergebnis der Prüfung sowie die Information über eine potenzielle Weitergabe des Ergebnisses an Dritte. Darüber hinaus kann es nötig sein, automatisiert zentral über das Cockpit ausgelöste Befehle zum Umgang mit Daten auszuführen.

Diese zentrale Rolle von Cockpits in der Digitalen Plattform erfordert entsprechende Schnittstellen zwischen der Digitalen Plattform und den Systemen der Ökosystemteilnehmer mit ihren Diensten.

- Die Digitale Plattform muss Schnittstellen für das Onboarding neuer Teilnehmer bereitstellen. Neue Teilnehmer müssen ihr Dienstangebot beschreiben und dabei auch die benötigten Daten auflisten sowie weiterführende Hinweise wie Datenschutzrichtlinien verlinken. Zudem können direkt Einstellmöglichkeiten für den Umgang mit Daten für das Cockpit gegeben oder weiterführende Links zum Dienst hinterlegt werden (resultiert aus Anforderung 1 und 2 aus dem vorherigen Abschnitt).

- Die Digitale Plattform muss Schnittstellen für den Abruf von relevanten Datensouveränitätsanforderungen für Teilnehmer bereitstellen (resultiert aus Anforderung 3 aus dem vorherigen Abschnitt).

- Das Design eines Digitalen Ökosystems kann es auch erfordern, dass die IT-Systeme von Partnern (wie die der FinTechs in unserem Beispiel) ihrerseits Schnittstellen anbieten, um beispielsweise Anfragen bezüglich der Nutzung von Daten an das zentrale Cockpit zurückzuliefern (resultiert aus Anforderung 4 aus dem vorherigen Abschnitt). Mit der Einführung der DSGVO sind zwei Schnittstellen für den Umgang mit personenbezogenen Daten zwingend für alle Teilnehmer erforderlich: Dies ist einmal die Schnittstelle, um Löschanfragen für personenbezogene Daten (Art. 17, EU DSGVO: Recht auf Löschung) zu bearbeiten, und eine weitere Schnittstelle, um den Export personenbezogener Daten entgegenzunehmen und technisch umzusetzen (Art. 20, EU DSGVO: Recht auf Datenübertragbarkeit).

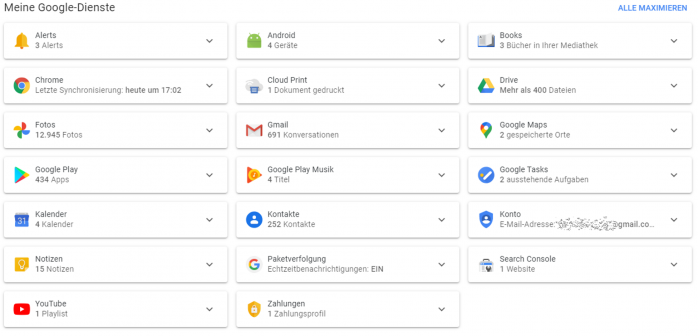

Ein prominentes Beispiel für ein umfangreiches Cockpit ist das Google Dashboard, bei dem alle Google-Dienste aufgeführt werden und die User für alle Dienste zentral ihre Einstellungen treffen können.

Mehr zur benutzungsfreundlichen Gestaltung von Datenschutzcockpits erfahren Sie in unserer Blog-Serie, die demnächst erscheint.

Durchsetzung von Datensouveränität in Digitalen Ökosystemen

Im vorangegangenen Abschnitt haben wir die Darstellungs- und Einstellungsmöglichkeiten für Datenflüsse im Digitalen Ökosystem betrachtet. Nun widmen wir uns der technischen Kontrolle bei der Nutzung und Weitergabe von Daten.

Durchsetzung von Datensouveränität in der zentralen Digitalen Plattform

Die Digitale Plattform als Zentrum des Datenaustauschs im Digitalen Ökosystem bildet einen sehr guten Ansatzpunkt, um den Fluss und die Nutzung gemäß den Wünschen und Einstellungen der User durchzusetzen.

Wir möchten an dieser Stelle das Konzept der Datennutzungskontrolle vorstellen, welches einen Paradigmenwechsel von der klassischen Zugriffskontrolle darstellt, indem der Fokus der Entscheidung auf die Nutzung der Daten gelegt wird und nicht mehr auf den Zugriff. Hiermit werden feingranulare Steuerungsmöglichkeiten für Datenflüsse geschaffen, damit Datensouveränität in Digitalen Ökosystemen umgesetzt werden kann. Vereinfacht ausgedrückt funktioniert die Datennutzungskontrolle wie eine inhaltsbasierte Firewall, welche zusätzlich noch den Inhalt des Datenstroms verändern kann. Hierzu werden an Schnittstellen Kontrollpunkte integriert, welche mit dem Datenstrom interagieren und die eingestellten Regeln durchsetzen. Dadurch lassen sich fließende Daten modifizieren und beispielsweise auch personenbezogene Informationen entfernen (sprich anonymisieren). Die zentrale Plattform in einem Digitalen Ökosystem ist somit der ideale Punkt, um die Datennutzungskontrolle für Datenflüsse zwischen den Teilnehmern des Ökosystems durchzusetzen.

Wir erinnern uns an das Beispiel aus der Finanzdomäne, bei dem der Bankkunde die Einstellungsmöglichkeiten »Bonitätsprüfung hat Zugriff auf: Alles | Anonymisierte Transaktionen | Nichts« zur Kontrolle der Datennutzung durch das Bonitätsprüfungs-FinTech hat. Diese Datensouveränitätseinstellungen werden durch die Banking-Data-Hub-Plattform bei der Nutzung der Daten durch das FinTech durchgesetzt. Hierzu wurde ein Kontrollpunkt in die Schnittstelle für den Datenabruf integriert. Das nachfolgende Bild zeigt das Resultat für das FinTech bei unterschiedlichen Einstellungen durch den Bankkunden. Mit der Einstellung »Alles« erhält das FinTech alle Daten unverändert, die Datennutzungskontrolle erlaubt also den Datenstrom. Bei der Auswahl »Anonymisierte Transaktionen« erfolgt eine Veränderung der fließenden Daten. Hierzu wird unter anderem der Verwendungszweck durch den Textbaustein »Verwendungszweck ausgeblendet« ersetzt und die Kontonummer durch XXXX maskiert.

Weitere Ausbaustufen sind vorstellbar: Viele Banken reichern die Transaktionsdaten mittlerweile durch eine Klassifikation an. In unserem Beispiel besteht dann die Möglichkeit, die Daten anhand dieser Klassifikation zu filtern. Das FinTech zur Optimierung der Versicherungsverträge erhält damit nur noch Zugriff auf relevante Transaktionen mit der Klassifizierung »Versicherung«, um seinen Dienst zu erbringen.

Ist man erst einmal mit den feingranularen Möglichkeiten der Datennutzungskontrolle zur Durchsetzung von Datensouveränität vertraut, sind den Einstellmöglichkeiten und Interaktionsmöglichkeiten mit den Datenflüssen nahezu keine Grenzen gesetzt.

Durchsetzung von Datensouveränität außerhalb der zentralen Digitalen Plattform

Wir sind nun auf die Durchsetzung der Datensouveränität in der Plattform eingegangen. Es gibt aber auch Fälle, in denen die weitere Verbreitung von Daten durch die Teilnehmer (in unserem Fall die FinTechs) kontrolliert werden muss und Regeln durchgesetzt werden müssen. Die Durchsetzung von Datensouveränitätsregeln außerhalb der eigenen Systemgrenzen der Banking Data Hub Plattform stellt das Unternehmen Banking Data Hub als Initiator und Betreiber vor große Herausforderungen, welche manchmal nur durch organisatorische Regelungen im Sinne von Auflagen umgesetzt werden können. Die weiteren Ökosystemteilnehmer können aber auch dazu verpflichtet werden, entsprechende Kontrollpunkte technisch zu integrieren und deren Steuerung mit Regeln aus dem zentralen Cockpit zu verknüpfen. Zur Schaffung von Vertrauen erfordert dies allerdings weitere organisatorische Maßnahmen. Dies umfasst beispielsweise die Möglichkeit, den Teilnehmer zu auditieren und die technische Umsetzung zu kontrollieren. Im IDS etwa setzt man auf die Zertifizierung der Teilnehmer durch unabhängige Stellen und die Verwendung von TPMs (Trusted Platform Modules) als Vertrauensanker, um abzusichern, dass die technische Umsetzung nach der Zertifizierung nicht verändert wurde. Man erkennt, dass die Durchsetzung von Datensouveränität bei den Teilnehmern einen erheblichen Mehraufwand und umfassende Konzeptionierung bedeutet – im Gegensatz zur zentralen Plattform.

Datennutzungskontrolle technisch und langfristig beherrschen

Aufgrund unserer mehr als zehnjährigen Erfahrung auf diesem Gebiet möchten wir noch auf die Komplexität und oftmals unterschätzte Herausforderung bei der technischen Umsetzung von Datennutzungskontrolle hinweisen. Die technische Implementierung von Datennutzungskontrolle erscheint im ersten Schritt oftmals trivial und einzelne Aspekte sind schnell in die Plattform integriert (bspw. die Maskierung der Kontonummern). Es entstehen dadurch jedoch über weite Teile der Code-Basis verteilte Einzellösungen, die mit einer wachsenden Plattform schlecht skalieren und langfristig mit einem erheblichen Mehraufwand verbunden sind. Durch die Einzellösungen entsteht zudem eine uneinheitliche Umsetzung und Darstellung von Datensouveränität. Langfristig führt dies dann zu einem umfassenden Refactoring oder erfordert sogar ein Neudesign, um einen vertrauensvollen Umgang mit Daten zu gewährleisten.

Wir haben am Fraunhofer IESE die MYDATA Control Technologies entwickelt, die sich in bestehende oder neue Software integrieren lassen, um die Datenflüsse auf Basis von Regeln feingranular und flexibel zu steuern. Hierfür stellen wir ein Software Development Kit bereit, das die Integration im Handumdrehen umsetzt und keine umfassenden IT-Sicherheitskenntnisse erfordert. Für detaillierte Einblicke in die Welt und die Möglichkeiten der Nutzungskontrolle verweisen wir interessierte Leser auf unseren Blog-Beitrag »10 Jahre Usage Control am IESE«.

Datennutzungskontrolle in Digitalen Ökosystemen kann zu sehr individuellen Anforderungen der Ökosystemteilnehmer führen. Wir helfen unseren Kunden, diese Anforderungen zu erfassen und zu strukturieren und individuell passende technische und organisatorische Lösungen zu etablieren. Zusammen mit Caruso Dataplace haben wir beispielsweise eine Lösung für die rechtmäßige Verarbeitung von Fahrzeugdaten etabliert. Dabei wird die Weitergabe der Daten von Systemen der Fahrzeughersteller über die Digitale Plattform von Caruso bis zu einem Service-Anbieter, der mit den Daten arbeitet, geregelt. Nur bei entsprechender Zustimmung des Datengebenden, hier des Fahrers eines Fahrzeugs, werden die Daten weitergegeben. Informationen zu den spezifischen Anforderungen und der erarbeiteten Lösung für die rechtmäßige Datenverarbeitung bei Caruso Dataplace finden Sie hier.

Security-Aktivitäten im Lebenszyklus eines Digitalen Ökosystems

Im vorherigen Abschnitt haben wir uns ausführlich mit dem Thema Datensouveränität in Digitalen Ökosystemen beschäftigt. Der zweite wichtige Punkt, den wir in diesem Artikel beleuchten möchten, sind die Engineering-Aktivitäten, die rund um Security anfallen.

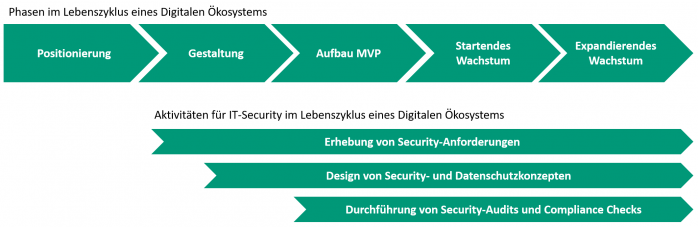

Security als zentrale Qualitätseigenschaft von Digitalen Ökosystemen muss frühzeitig und ganzheitlich in die Gestaltung miteinbezogen werden. Security-Aktivitäten ziehen sich über den gesamten Lebenszyklus eines Digitalen Ökosystems hinweg. In der folgenden Abbildung haben wir zentrale Security-Aktivitäten im Hinblick auf die wichtigsten Phasen beim Aufbau eines Digitalen Ökosystems abgebildet. Wir betrachten die Erhebung von Security-Anforderungen, das Design von Security- und Datenschutzkonzepten sowie Security-Audits und Compliance Checks.

Security-Anforderungen in Digitalen Ökosystemen

Zu Beginn jedes Vorhabens steht die Erhebung von Anforderungen, wozu insbesondere die Security-Anforderungen zählen. Hierbei stellt sich die Frage, ob Security-Anforderungen für Digitale Ökosysteme anders erhoben werden müssen als für klassische IT-Systeme. Verschiedene Faktoren führen dazu, dass Security in Digitalen Ökosystemen oftmals komplexer und weitaus volatiler als in klassischen IT-Systemen ist:

- Man muss weit über die rein technischen Belange der Plattform hinausdenken, meist über die Grenzen einer großen Zahl von Organisationen hinweg.

- Es gibt eine Vielzahl von Stakeholdern mit unterschiedlichsten Interessen, wodurch Interessenkonflikte eher die Regel als die Ausnahme sind.

- Hinzu kommen gesetzliche und regulatorische Anforderungen, die beachtet werden müssen, um Rechtskonformität zu erreichen.

- Gemäß dem IT-Sicherheitsgesetz oder der Datenschutzgrundverordnung ist für IT-Betreiber ein IT-Sicherheits- und Datenschutzkonzept zwingend vorgeschrieben.

- Einerseits müssen allgemeine Vorgaben im Kontext der Anwendungsdomäne(-n) interpretiert und umgesetzt werden. Andererseits existieren domänenspezifische Anforderungen, welche es zu beachten gilt. Wenn wir beispielsweise annehmen, dass ein Hotelbuchungsdienst zusätzlich Mobilitätsangebote und Reha-Kur-Angebote anbietet, dann prallen Fahrzeugstandards auf Gesundheitsstandards. Diese Heterogenität erschwert die strukturierte Erhebung und die Wahrung der Konsistenz und Vollständigkeit von Anforderungen.

- Die Weitergabe von Daten über die Plattform, eventuell über den originären Verwendungszweck hinaus und zu einem viel späteren Zeitpunkt, stellt Initiatoren und Betreiber von Digitalen Plattformen vor neue Herausforderungen.

- Das Digitale Ökosystem befindet sich in einem ständigen Wandel: Art und Umfang der Daten und Dienste sind teilweise im Vorhinein nicht vollständig bekannt und können sich kontinuierlich ändern. Daher muss man schon heute an die möglichen Standardanforderungen von morgen denken und im Systemkonzept bereits schon jetzt geeignete Vorkehrungen treffen, um auch verschärften Auflagen jederzeit mit möglichst wenig Aufwand nachkommen zu können.

Bei unseren Kunden hat sich eine Kombination von Recherche und verschiedenen Workshop-Formaten bewährt, um systematisch Anwendungsfälle, regulatorische Anforderungen, Werte, Bedrohungen und Gegenmaßnahmen abzuleiten. Bei den Workshops kommen dabei diverse Techniken zur systematischen Erhebung zum Einsatz. Zusammenfassend wird bei der Erhebung von Security-Anforderungen das Rad nicht neu erfunden, denn wir bauen auf bewährte Verfahren und Praktiken auf. Allerdings muss an einigen Stellen weitergedacht und gleichzeitig mit einer gewissen Volatilität und Unsicherheit beim Umgang mit Security-Anforderungen gelebt werden.

Security- und Datenschutzkonzepte in Digitalen Ökosystemen

Nach der Erhebung von Security-Anforderungen beschäftigen wir uns nun damit, wie diese Security-Anforderungen durch geeignete Security- und Datenschutzkonzepte erfüllt werden können. Dem Initiator und Betreiber der zentralen Plattform kommt dabei eine besondere Rolle zu, da hier alle Fäden zusammenlaufen. Dies umfasst die Architektur der Plattform ebenso wie das Zusammenspiel der Partnerunternehmen und deren Diensten unter einer einheitlichen Anwendungsoberfläche. Als Kern des Ökosystems müssen in der Plattform die entsprechenden Security-Konzepte geschaffen und umgesetzt werden, um die Gesamtheit der Security-Herausforderungen für alle Partner in einheitlicher Form zu lösen. Idealerweise sollten sich neue Partner mit geringem Aufwand integrieren können, ohne die bestehenden Datenschutzmechanismen in ihren eigenen Systemen erst mühevoll nachrüsten zu müssen; die erforderliche Datenschutzinfrastruktur sollte von der Plattform bereits weitgehend bereitgestellt werden.

An dieser Stelle möchten wir nicht im Detail auf einzelne Arbeitsschritte und Punkte eingehen, sondern vielmehr spezifische Themen für Digitale Ökosysteme auflisten:

- Technische und organisatorische Maßnahmen in der Plattform (u.a. Schutz von persistenten Daten, Schutz von Daten bei der Übertragung, Datenzugriff, Datenvalidierung, Authentifizierung / Autorisierung / Rollen, Verfügbarkeit / Skalierbarkeit, Security by Default / Privacy by Default, Umsetzung der Betroffenenrechte nach DSGVO)

- Rahmenbedingungen, Richtlinien sowie technische und organisatorische Einzelmaßnahmen (u.a. »Spielregeln« für Drittanbieter, Einhalten / Anbieten von Schnittstellen, Service-Level Agreements, Responsible AI-Standards)

- On- und Off-Boarding von Partnern und Teilnehmern

- Kontrollmöglichkeiten: Consent Management, Privacy Dashboards

- Spannungsfeld Security, Benutzerfreundlichkeit und Geschäftsmodell (»Usable Security«)

- Zusammenspiel zwischen konkreten technisch-organisatorischen Maßnahmen und abstrakten Vorgaben (Code of Conduct, Ökosystem-»Spielregeln« etc.)

Ein Security- und Datenschutzkonzept erfordert Expertise und entsprechende Fachkräfte. Unsere Erfahrungen haben gezeigt, dass die gesamte Bandbreite an Anforderungen einschließlich des Geschäftsmodells direkt miteinbezogen werden muss. Ziel muss es immer sein, dass Security und Datenschutz gewährleistet werden, gleichzeitig aber ein wirtschaftlicher Betrieb möglich ist.

Security-Audits und Compliance in Digitalen Ökosystemen

Aufgrund des stetigen Wandels Digitaler Ökosysteme müssen Systeminitiatoren und -betreiber ihre Systeme regelmäßig überprüfen und kontinuierlich überwachen, um die IT-Sicherheit zu gewährleisten. Die Bandbreite reicht dabei von Anomalie-Erkennung über die Durchführung von Penetrationstests und bedarfsgerechter Aktualisierung bestehender Dienste bis hin zu strategischen Überlegungen (z.B. hinsichtlich der Sicherheitsimplikationen einer Migration der technischen Plattform). Dazu kommen organisatorische Tätigkeiten für die Initiatoren und Betreiber wie beispielsweise die Pflege von Security- und Datenschutzkonzepten, regelmäßige Risikobewertungen und umfassende Dokumentationstätigkeiten. Gerade in Digitalen Ökosystemen müssen Initiatoren und Betreiber das Gesamtsystem erfassen und für alle beteiligten Akteure Risiken minimieren und Vertrauen schaffen. Dies ist insbesondere wichtig, da in Digitalen Ökosystemen die Digitale Plattform meist bei einem Cloud-Anbieter und viele Dienste bei Partnern betrieben werden. Diesen Partnern muss man im Digitalen Ökosystem zwar einerseits vertrauen; man sollte aber dennoch seinen Kontrollpflichten nachkommen. Betreiber, Partnerunternehmen und Teilnehmer müssen auf die durchgängige Umsetzung und Sicherstellung vereinbarter Sicherheitsregelungen vertrauen können. Die Aussage »Eine Kette ist so stark wie das schwächste Glied« gewinnt gerade bei Digitalen Ökosystemen und Partnernetzwerken an Bedeutung. Verbindliche Mindeststandards sind ein Muss, um Daten als Wirtschaftsgut in vollem Maße zu schützen.

Security in Digitalen Ökosystemen zu erreichen, erfordert den Blick auf das Big Picture genauso wie passende Lösungen im Detail. Leider ist fachkundiges Personal zur Abdeckung des Aspekts Security rar. Wie unsere Erfahrung zeigt, wird das Thema daher oft vernachlässigt. Vorhandenes Personal übernimmt diese Aufgaben zusätzlich »nebenher«. Bei der Einbindung externer Anbieter sehen wir häufig eine Fokussierung auf die angebotene Dienstleistung und eine Konzentration von Fachpersonal auf ihr Fachgebiet, was schlussendlich der Security zu Gute kommt. Allerdings fehlt hier oft der ganzheitliche Blick auf das Digitale Ökosystem. So werden zum Beispiel Experten für eine Firewall bestmögliche Einstellungen und Regeln aus der Sicht ihres jeweiligen Fachgebiets festlegen, unter Umständen jedoch mit Einschränkungen für die Dienste, die gar nicht erforderlich wären und nur den Kundennutzen beeinträchtigen.

Gerade bei der Einbindung von externen Dienstleistern mit einem starken Fokus auf ihre jeweiligen Teilgebiete empfehlen wir den Einbezug weiterer, unabhängiger Experten, um einerseits den Blick auf das Big Picture und die Gesamtarchitektur sicherzustellen und andererseits die Wirksamkeit der Maßnahmen zu prüfen.

Näheres dazu findet sich in unseren Blog-Beiträgen zur IT-Security.

Wir machen mit Ihnen Ihr Digitales Ökosystem sicher!

Security in Digitalen Ökosystemen ist besonders herausfordernd und viele Aspekte werden durch die Eigenschaften Digitaler Ökosysteme verschärft. In zahlreichen Projekten mit Kunden konnten wir die Eigenschaften von Digitalen Ökosystemen durchdringen und die Implikationen für Security herausarbeiten. Gerade die Attraktivität für Angreifer, die durch große User-Zahlen, die zahlreichen Dienste, die umfassende Menge an Daten und die Vielfalt an IT-Systemen entsteht, sollte nicht unterschätzt werden.

Unser Appell an Initiatoren, Plattformbetreiber und Ökosystempartner kann daher nur lauten: Security muss ganzheitlich betrachtet und mit allen Anforderungen im Digitalen Ökosystem in Einklang gebracht werden. Handeln Sie danach! Sie müssen Ihre Hausaufgaben sowohl in Bezug auf die Digitale Plattform als auch darüber hinaus machen. Denn: Das Absichern der Plattform ist nur die halbe Miete.

Das Thema Datensouveränität ist zentral in Digitalen Ökosystemen und eine Herkulesaufgabe für den Initiator und Betreiber eines Digitalen Ökosystems, denn diese Datensouveränität muss für die User im Zusammenspiel mit allen Partnern im Digitalen Ökosystem gemeinsam erreicht werden. Vorgedacht, ermöglicht und durchgesetzt werden muss sie aber durch den Plattformbetreiber.

Darüber hinaus haben wir entlang des gesamten Entstehens- und Lebenszyklus von Digitalen Ökosystemen betrachtet, welche Aktivitäten für Security in Digitalen Ökosystemen zu stemmen sind. Denn nur dann kann Plattformökonomie erfolgreich und vertrauensvoll ablaufen. Viele Aspekte haben wir in diesem Artikel nur angerissen und in den Kontext gesetzt. Weitere Blog-Beiträge bieten eine tiefergehende Betrachtung der einzelnen Themenfelder.

Wir begleiten seit einigen Jahren Kunden bei der Etablierung von Digitalen Ökosystemen. In verschiedenen Domänen und auch in der öffentlichen Verwaltung haben wir langjährige Erfahrung mit Security im Allgemeinen aufgebaut. Wir sind daher mit einschlägigen Normen zahlreicher Branchen vertraut (bspw. ISO/IEC 27000-Reihe, DSGVO) und haben Erfahrung mit deren Auslegung. Diese Erfahrungen haben wir Schritt für Schritt in Richtung der besonderen Herausforderungen in Digitalen Ökosystemen weiterentwickelt.

Wir unterstützen auch Sie dabei, Ihr Digitales Ökosystem und Ihre Digitale Plattform sicher zu machen.

Egal, ob Sie gerade anfangen, Ihr Digitales Ökosystem zu positionieren, ob Sie an der Erarbeitung und Umsetzung des Security-Konzepts arbeiten oder ob Sie Ihr Vertrauen in die Security Ihres Digitalen Ökosystems durch eine unabhängige Begutachtung erhöhen möchten.

Sprechen Sie uns an! Gerne per E-Mail, Telefon oder LinkedIn!

Digitale Ökosysteme: Fokusthema des Fraunhofer IESE

Digitale Ökosysteme: Fokusthema des Fraunhofer IESE

Erfahren Sie mehr zu Digitalen Ökosystemen, den Chancen und Herausforderungen und wie wir vom Fraunhofer IESE Sie bei Ihrem Vorhaben unterstützen können!

»Digitale Ökosysteme und Plattformökonomie«