IT-Sicherheitsaudits sind für Unternehmen, die mit ihrer IT-Infrastruktur Zuverlässigkeit, Vertraulichkeit und Integrität im professionellen Umgang mit Kunden und Projektpartnern gewährleisten wollen, unabdingbar. Zudem sieht der Betrieb von IT-Infrastrukturen auch die Erfüllung gesetzlicher Verpflichtungen vor. Sicherheitslücken und Fehlkonfigurationen können für Unternehmen neben Reputationsschäden auch große finanzielle Folgen hervorrufen. In unserer Fraunhofer IESE-Beitragsreihe zum Thema »IT-Security« und im folgenden Beitrag möchten wir die Relevanz von IT-Sicherheitsaudits zur Evaluation und Absicherung Ihrer IT-Infrastruktur detailliert darlegen.

Regelmäßige Sicherheitsüberprüfungen sind unabdingbar

Bei IT-Infrastrukturen ist die Veränderung ein inhärenter Bestandteil: Regelmäßig sind Softwareupdates notwendig, Konfigurationen werden angepasst, das Netzwerk wächst und verändert sich durch neue IT-Komponenten. Neue Dienste für Kunden kommen hinzu, während alte Dienste abgeschaltet werden. Dabei können viele Fehler passieren, die aufgrund ihrer gravierenden Auswirkungen immer öfter auch mediale Aufmerksamkeit bekommen. Es sind häufig kleine bis mittlere Unternehmen, die ein besonders verlockendes Ziel für Angreifer darstellen. Im Vergleich zu großen (internationalen) Unternehmen fehlt ihnen jedoch oft die personelle Kapazität (beispielsweise Sicherheitsspezialisten, Fachexperten). Für diese Betriebe ist es meist nicht wirtschaftlich, eine eigenständige Sicherheitsabteilung zu betreiben, die sich rund um die Uhr mit dem Abwehren von Cyberangriffen befasst. Auch gerade deswegen nutzen es die Angreifer aus, dass sie möglicherweise erst sehr spät entdeckt werden. Unabhängig davon kann ein Datenverlust auch ohne die Mitwirkung eines Angreifers negative Folgen für ein Unternehmen haben.

Blicken wir zurück auf einen kleinen Auszug an Sicherheitsvorfällen des letzten halben Jahres:

Oktober 2019: Zu dieser Zeit wurde ein Vorfall in einer Celler Arztpraxis bekannt. Durch einen Fehler in der Router-Firmware wurden bei der Portfreigabe versehentlich weitere Ports nach außen geöffnet, die nicht hätten geöffnet werden dürfen. Das hatte zur Folge, dass die Daten von etwa 30.000 Patienten aus dem Internet zugänglich waren. Die Situation wurde dadurch verschlimmert, dass der Personenkreis, welcher Zugriff erhielt, nicht eingeschränkt wurde.

November 2019: Es wurde berichtet, dass mehr als 1 TByte Kundendaten des Geschäftsreiseanbieters Gekko Group (betroffen waren auch Plattformen wie booking.com und Hotelbeds.com) aufgrund einer ungesicherten Elasticsearch-Datenbank öffentlich zugänglich waren. Auch große Unternehmen sind vor solchen Fehlern nicht sicher. Kurz zuvor, im Oktober 2019, machte Adobe ebenfalls Schlagzeilen. Auch in diesem Fall war eine ungesicherte Elasticsearch-Datenbank der Grund, weshalb knapp 7,5 Millionen Kundendaten in der Creative Cloud öffentlich zugreifbar waren.

Januar 2020: Zu Beginn dieses Jahres sorgte die Autovermietung Buchbinder für Schlagzeilen, als aufgrund eines Konfigurationsfehlers 10 TByte sensibler Kundendaten wochenlang für jeden öffentlich zugänglich waren. Die Presse bezeichnete diesen Vorfall als »wohl eines der größten Datenlecks in der Geschichte der Bundesrepublik«.

Februar 2020: Das nächste Datenleck im Februar dieses Jahres ließ nicht lange auf sich warten. An der Universität Erlangen Nürnberg wurden versehentlich persönliche Daten von über 800 Studierenden, darunter auch Passwörter im Klartext, auf den Web-Servern freigegeben.

Aus diesen Vorkommnissen lernen Unternehmen schmerzlich, wie unabdingbar u.a. regelmäßige Sicherheitsüberprüfungen sind.

Unsere Erfahrung im Umgang mit IT-Sicherheit ist Ihr Vorteil

Am Fraunhofer IESE beschäftigen wir uns mit dem Thema IT-Sicherheit bereits sehr lange. Neben der Forschung im Bereich IT-Sicherheit haben wir bereits vor 19 Jahren, im Jahr 2001, damit begonnen, IT-Sicherheitsaudits durchzuführen. Seitdem haben wir unser Konzept für Sicherheitsüberprüfungen kontinuierlich weiterentwickelt und ausgebaut, um mit der steigenden Komplexität der IT-Landschaften in Unternehmen Schritt zu halten. Gerade durch die langjährige, kontinuierliche Auditierung der Fraunhofer-Gesellschaft mit ihren 74 unabhängigen Instituten verfügen wir über ein breites Spektrum an Erfahrung mit unterschiedlichen Problemen, Lösungen und Technologien. Darüber hinaus nutzen wir unsere Erfahrung zur Beratung unserer Industriekunden im Bereich IT-Sicherheit und erarbeiten in ihrem Auftrag konkrete Lösungen. Das Besondere: Wir sind keine Administratoren und keine typischen Auditoren. Als Wissenschaftler haben wir einen anderen Blick auf die IT-Sicherheit: Wir sind neutral und sehen das Thema unabhängiger als ein Administrator, der sein System täglich administriert. Darüber hinaus lassen wir aktuelle Erkenntnisse aus der Wissenschaft einfließen. Auf der einen Seite bringen wir in vielen Fachbereichen tiefen technischen Sachverstand mit, weshalb wir bei einem IT-Sicherheitsaudit auch die technische Umsetzung Ihres Sicherheitskonzepts bewerten. Die Sicherheitsüberprüfungen basieren dabei auf gängigen Best Practices, Gesetzen und Standards wie beispielsweise IT-Grundschutz und ISO/IEC 27001. Auf der anderen Seite steht Fraunhofer für Neutralität in vielerlei Hinsicht. Wir bewerten Ihre IT-Landschaft in unseren IT-Sicherheitsaudits stets anhand des aktuellsten Standes der Wissenschaft und der Technik, ohne eine Bevorzugung bestimmter Hersteller oder Produkte. Zudem sind wir als gemeinnütziger Verein niemandem verpflichtet, außer unserer eigenen Bestrebung nach guter wissenschaftlicher Arbeitsweise.

Unsere Phasen bei IT-Sicherheitsaudits

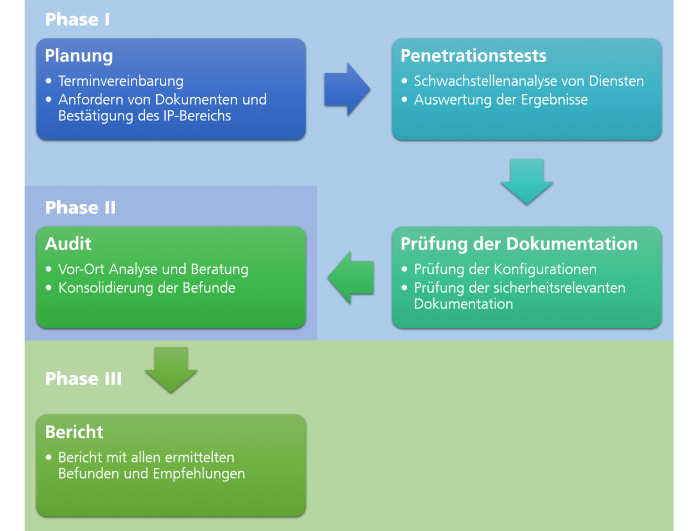

Unsere Sicherheitsüberprüfung erfolgt in drei Phasen:

Phase I: Vorbereitung des IT-Sicherheitsaudits

Nachdem der organisatorische Teil (Abstimmung, Terminvereinbarung, Anforderung von Informationen) abgeschlossen ist, führen wir nach Genehmigung einen Penetrationstest gegen den jeweiligen IP-Adressbereich durch. Dabei suchen wir nach ungeschützten Schnittstellen, analysieren die angebotenen Dienste und Auffälligkeiten. Dazu zählen beispielsweise schlecht konfigurierte (Web-)Server oder auch Portfreigaben, die wie zu Beginn des Artikels genannt, zu ungewollten Datenabflüssen führen könnten. Nachfolgend überprüfen wir die existierenden Dokumente zu IT-Sicherheitsrichtlinien, Sicherheitskonzept, Verfahrensanweisungen, Prozessen, Netzplänen und weitere sicherheitsrelevante Dokumentation.

Phase II: Das IT-Sicherheitsaudit vor Ort

In der zweiten Phase sind wir vor Ort und konsolidieren unsere Befunde. Darüber hinaus beraten wir zu Themen, bei denen Defizite bestehen. Bei dem Vor-Ort-Audit prüfen wir beispielsweise verschiedene Punkte:

- Die physische Sicherheit (Gebäude, Serverräume) im Rahmen eines Rundgangs.

- Das Netzwerk von außen nach innen. Im Detail interessieren wir uns hier für die Themen Internetanbindung und die Konfigurationen von Perimeter-Router und Firewall. Danach untersuchen wir das interne Netzwerk, d.h. dessen Aufbau, die Abschottung und die Konfigurationen der Infrastrukturkomponenten in diesem Bereich. Weitere Prüfpunkte in diesem Zusammenhang sind das Wireless LAN sowie andere Zugangsmöglichkeiten zum Netzwerk.

- Die angebotenen Dienste nach außen und innen.

- Die Virtualisierungskomponenten.

- Die Sicherheit und Konfiguration von Clientsystemen. Dazu gehören neben Desktoprechnern auch Notebooks und Smartphones. Bei diesem Prüfpunkt beziehen wir auch die Systeme und Komponenten ein, die für die Client-Sicherheit sehr wichtig sind: Systeme zum Patch- und Schwachstellenmanagement, Softwareverteilung und Domänenrichtlinien.

- Darüber hinaus analysieren wir auch das Datenspeicherungs- und Datensicherungskonzept.

Bei der Zusammenstellung des Prüfkatalogs sind wir flexibel und passen die Schwerpunkte den jeweiligen Bedürfnissen an.

Phase III: Berichterstattung

Ein IT-Sicherheitsaudit ist für alle Beteiligten eine anstrengende Aufgabe. Alle Phasen sorgen erfahrungsgemäß dafür, dass viele zu erledigende Aufgaben identifiziert werden. Wir fassen deshalb beim Abschluss des Vor-Ort-Termins die wichtigsten Befunde nochmals zusammen und helfen dabei, diese zu priorisieren und einzuordnen. Bei Bedarf beraten wir auch hinsichtlich ihrer Behebung. Darüber hinaus dokumentieren wir in dieser letzten Phase die Befunde in einem Bericht. Auf Wunsch führen wir im Anschluss auch Nachauditierungen durch, um die Wirksamkeit der umgesetzten Maßnahmen zu bestätigen.

Weitere Infos zu unserer Artikelserie zum Thema »IT-Security«

Dieser Artikel ist der erste unserer mehrteiligen Artikelserie, die einen Einblick in unsere Arbeit im Bereich »IT-Security« gewährt.

In den nachfolgenden Artikeln zeigen wir, wie sich Verwundbarkeiten bei IT-Infrastrukturen aufspüren und (beispielhaft an einer Applikation) beheben lassen. In weiteren Artikeln zeigen wir außerdem, wie toolbasiert Verwundbarkeiten in komplexen Webapplikationen wie Content-Management-Systemen (z. B. WordPress) aufgespürt und die Verbindungen zu diesen Webapplikationen abgesichert werden können.

Lesen Sie hier unseren zweiten Artikel der Serie zum Thema »IT-Security (2/4): Penetrationstests mit Nmap«.